5.8.18

Moto Z3 Play, el primer teléfono con conexión 5G

El nuevo Moto 5G que se presento en julio tendrá un nuevo Moto Mod a principios del 2019, e Moto Mod 5G

El smartphone Moto z3 Play de la marca Motorola será el primer teléfono del mercado compatible con las redes de telefonía 5G, mediante el nuevo moto mod 5G.

La conexión 5G, proporcionan anchos de banda hasta diez veces superiores a las tecnologías actuales y facilitan funciones como las transmisiones en resolución 4K y videojuegos móviles más exigentes.

4.8.18

WhatsApp planea añadir publicidad

WhatsApp empezará a aplicar cobros a empresas por el envío de mensajes de servicio al cliente y de publicidad, en un rango de 0.5 a 9 centavos de dolar por mensaje, medida implementada para buscar una forma de monetizar su servicio de WhatsApp.

Después del anuncio de que comenzara a cobrar el servicio a las empresas por cada comunicación realizada correctamente. Whatsapp también tiene planeado incluir publicidad en los estados de los usuarios regulares, algo muy similar a la publicidad que aparece en Instagram.

La nueva función se activará el próximo año y funcionará en los “Estados” de alrededor de 450 millones de usuarios los usan.

27.5.18

Asistente de voz de Amazon envía conversaciones sin autorización.

Una pareja en Portland acusa al asistente de voz de Amazon, Alexa de hacer exactamente lo que mucho gente temía que hiciera algún día.

El asistente de voz de Amazon grabó una conversación entre ambos y se la envió a un contacto al azar suyo, en este caso, de los empleados del marido.

El asistente de voz de Amazon grabó una conversación entre ambos y se la envió a un contacto al azar suyo, en este caso, de los empleados del marido.

La mujer, de nombre Danielle pero cuyo apellido no se ha divulgado, dice que hace dos semanas recibió una llamada del empleado de su marido, quien le dijo lo siguiente: “Desconecta inmediatamente tus dispositivos Alexa ahora mismo. Te están pirateando”.

Los desenchufamos todos y el empleado nos dijo que había recibido varios archivos de audio de grabaciones desde el interior de nuestra casa. Al principio, mi esposo no se lo podía creer, pero fue así. El empleado nos confirmó que estábamos hablando de pisos de madera. Realmente Alexa ha invadido nuestra privacidad.

Danielle escuchó posteriormente la conversación cuando el empleado se las envió, y no podía creer que alguien a cientos de kilómetros de distancia estuviera escuchando sus conversaciones privadas. “Me sentí invadida. Una invasión de privacidad total. Inmediatamente dije: ‘Nunca volveré a enchufar este dispositivo, porque no puedo confiar en él’”.

La mujer también ha explicado que un ingeniero de Amazon investigó el caso y le pidió disculpas repetidamente. Sin embargo, la compañía no arrojó luz sobre cómo o por qué sucedió esto.

Un representante de Amazon le dijo en un correo electrónico a The Outline que el problema se debió a que Alexa malinterpretó una serie de palabras que lo dirigieron a enviar varios mensajes de audio:

Echo se despertó debido a una palabra en una conversación de fondo que sonaba como ‘Alexa’. Luego, la conversación posterior se escuchó como una solicitud de “enviar mensaje”. En ese momento, Alexa dijo en voz alta ‘¿A quién?’ En ese momento, la conversación de fondo se interpretó como un nombre en la lista de contactos de los clientes. Alexa luego preguntó en voz alta, ‘[nombre de contacto], ¿verdad?’ Alexa luego interpretó la conversación de fondo como ‘correcta’. Por improbable que sea esta cadena de eventos, estamos evaluando opciones para hacer que este caso sea aún menos probable.

Apple ofrece almacenamiento gratuito en iCloud a sus usuarios

Para fomentar el uso de iCloud, Apple está ofreciendo plan gratuito de 50 GB para aquellos usuarios que no cuenten con capacidad. Aunque esta oferta no es permanente, ya que solo es por 30 días.

“Usted no tiene suficiente espacio en iCloud para la copia de seguridad del iPhone. Un plan de 50 GB le da un montón de espacio para continuar con sus copias de seguridad del iPhone. Su primer mes es gratuito, donde sólo pagará 17.00 pesos al mes posteriormente”.

9.4.18

Asiste al FLISOL El Rule

Luis Montes

#flisol

,

CDMX

,

Eventos

,

FLISoL El Rule

,

México

,

Software Libre

No hay comentarios.

:

El Festival Latinoamericano de Instalación de Software Libre “FLISoL”, cumple 14 años de organización consecutiva, no por nada es la fiesta más grande de software libre, pues se realizada en más de 300 ciudades de toda latinoamérica de forma simultánea.

En México, institutos, universidades y centros de diversa índole sumamos esfuerzos para alcanzar los mayores niveles de difusión sobre éste tipo de software, caracterizado por la popularización de la tecnología de punta de acuerdo a estándares libres y modelos económicos divergentes.

El FLISoL El Rule, abre sus puertas el sábado 21 de abril 2018 de forma completamente gratuita, a un costado de la torre latinoamericana, y con una serie de actividades apasionantes para todo público.

FLISoL es un evento para todos: estudiantes, académicos, empresarios, trabajadores, funcionarios públicos, usuarios avanzados de Gnu-Linux, incluso personas que tienen poco conocimiento de la tecnología pero que quieren echar un vistazo a este asombroso mundo.

Durante el evento se contara con diferentes actividades:

Installfest: En donde puedes traer tu laptop y te asesoraremos sobre los programas libres que mejor se adecuan a ti.

Conferencias o pláticas: Donde, expertos en los temas, nos acercan al software libre y a la forma en que han impactado, tanto en ámbitos laborales y académicos, como sociales.

Talleres informáticos: Estos son para gente iniciada en desarrollo de software que busca profundizar en una tecnología, aunque no es necesario ser un experto.

Talleres de hardware: En donde, a parte de programar, los asistentes pueden crear aparatos controlados a voluntad.

La cita es el próximo 21 de Abril en el Centro Cultural El Rule, ubicado en Eje Central #6, 2° piso, Col. Centro; de las 9:00 hasta 18:00 hrs; la entrada en completamente gratuita.

Para más información, puedes visitar la página web: http://flisolrule.com

14.2.18

Ven a Jalisco Talent Land 2018 por Cero Pesos si eres un verdadero Talento

En Talent Network cuidamos tu economía si eres un verdadero Talento.

Gracias a Ciudad Creativa Digital puedes conseguir una de las 1,000 becas sin costo y el camping para dos personas con 50% de beca por solamente 500 pesos. Inscríbete aquí: http://www.talent-land.mx/becas/

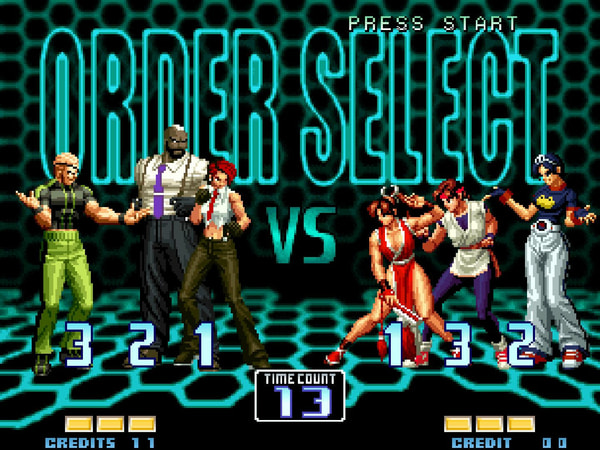

Descarga gratis The King of Fighters 2002

Luis Montes

Descargas

,

GOG

,

Linux

,

PC

,

The King of Fighters 2002

,

Videojuegos

No hay comentarios.

:

Para celebrar el año nuevo chino SNK regala (uno de mis juegos favoritos) para descarga en PC desde el portal GOG. Tienes hasta el 15 de Febrero para agregarlo a tu biblioteca.

Para descargarlo da clic aquí.

26.12.17

¿Qué es el ransomware y cómo combatirlo?

Luis Montes

amenazas Internet

,

ciberseguridad

,

Consejos

,

ransomware

,

seguridad

No hay comentarios.

:

¿Qué es el ransomware?

El ransomware es un código malicioso desarrollado por delincuentes informáticos que básicamente bloquea y encripta sistemas de información, documentos y aplicaciones de servidores, computadoras personales, tabletas, dispositivos móviles y hasta soluciones que se conectan a las redes como puntos de venta, e incluso, algunos analistas señalan que ya hay ataques sobre dispositivos empresariales utilizados para soluciones del Internet de las Cosas (IoT).

Su objetivo es que tanto empresas como usuarios finales estén imposibilitados para acceder a su información, provocando caos, crisis en los negocios, pérdidas económicas y hasta efectos relacionados con la confianza y lealtad de clientes hacia marcas o compañías.

¿Cómo prevenir ataques de ransomware?

La mejor estrategia contra este tipo de ataques se encuentra en la prevención con respaldos, copias de seguridad, replicación de información, actualización de sistemas y, sobre todo, una política de ciberseguridad para todos los trabajadores, colaboradores y socios de negocio. Un usuario bien evangelizado lo pensará dos veces antes de dar un clic en un enlace de Internet o descargar un archivo adjunto.

Por otro lado, es recomendable que a nivel corporativo las áreas de sistemas apliquen la metodología 3-2-1 para protección de datos, la cual indica que es necesario tener tres copias de los datos en dos diferentes medios, con una copia fuera de las instalaciones. Otro punto importante es hacer evaluaciones regulares de los riesgos para identificar cualquier eventualidad de manera proactiva.

6 consejos para evitar ataques de ransomware

- ¡Copia de seguridad! Contar con un sistema de recuperación de información impedirá que una infección de ransomware pueda destruir los datos para siempre.

- Usar una solución antivirus para proteger los sistemas y no desactivar la detección mediante heurísticas.

- Constante actualización del software.

- Los cibercriminales distribuyen correos electrónicos falsos que simulan ser notificaciones legítimas remitidas desde servicios de almacenamiento en la nube, bancos o policía, por lo que es necesario nunca abrir archivos adjuntos desde cuentas no reconocidas o extrañas.

- Activar la opción de mostrar las extensiones de los archivos en el menú de configuración de Windows. Esto hará mucho más fácil detectar archivos potencialmente maliciosos.

- Si se descubre algún proceso sospechoso en los sistemas, debe aislarse de Internet o de otras conexiones en red, ya que esto evitará que la infección se propague.

¿Cómo garantizar la seguridad de los dispositivos móviles de la empresa?

Luis Montes

Antivirus

,

ciberseguridad

,

Redacción IT Business Solutions

,

seguridad

,

Tecnología

No hay comentarios.

:

Uno de los activos más comunes de las empresas son los dispositivos móviles, ya que son herramientas que pueden impulsar la productividad y la eficiencia laboral. Sin embargo, su uso también implica contar una estrategia de seguridad para evitar filtraciones de información.

En el caso de las empresas, los nuevos ambientes productivos requieren de soluciones eficientes que permitan una operatividad libre para los usuarios, pero que cumplan con el objetivo principal de proteger los datos de la organización, sin afectar el flujo de las operaciones.

Cómo blindar los dispositivos móviles

El primer paso para garantizar la seguridad en los dispositivos móviles es tener alguna versión de antivirus instalado, para prevenir, detectar y remover malware.

Otro recurso, que parece obvio, es la creación de contraseñas más complejas, las cuales usualmente incluyen números, símbolos y una mezcla de letras mayúsculas y minúsculas.

Adicionalmente, es necesario que los usuarios de los equipos no bajen cada app que esté disponible y si lo hacen, deben verificar la fuente, o en este caso, la tienda y es recomendable que lo hagan cuando ya tengan un antivirus instalado.

La tecnología al servicio de la seguridad móvil: MDM

Si de tecnología se trata, un ejemplo es Mobile Device Management (MDM), un tipo de software que permite administrar dispositivos móviles de una manera segura, ya que hace posible tener todos los datos del equipo, configurar políticas de uso, aplicaciones, además de contar con el historial de cada uno.

Este software permite una distribución de aplicaciones, datos, configuraciones y parches para dichos dispositivos. También, permite a los administradores supervisar fácilmente la seguridad de los dispositivos móviles, como las computadoras de escritorio y proporciona un rendimiento óptimo para los usuarios.

Las herramientas MDM deben incluir administración de aplicaciones, sincronización y uso compartido de archivos, herramientas de seguridad de datos y soporte para un dispositivo de propiedad corporativa o personal.

Además del uso de tecnología, es importante que los líderes de las organizaciones diseñen e instrumenten políticas que aseguren la integridad de su información y de todos sus recursos.

Suscribirse a:

Entradas

(

Atom

)