10.1.21

Conoce los cambios que vienen en la nueva actualización de WhatsApp

Estos días se ha sonado mucho la noticia de los cambios en los términos y condiciones del uso de Whatsapp que entraran a partir del 8 de febrero. Muchas personas han comenzado a escribir que Whatsapp comenzara a leer nuestros mensajes, que la privacidad se ha perdido e invitan a las personas a migrarse a Telegram o Signal.

La compañía, como explica en la notificación, exige la aceptación de las nuevas políticas para poder seguir utilizando el servicio de mensajería, y remite a su centro de ayuda en el caso de que los usuarios no estén de acuerdo y quieran dar de baja su cuenta.

Las nuevas condiciones "permitirán compartir información adicional entre WhatsApp y Facebook y otras aplicaciones como Instagram y Messenger, como contactos y datos del perfil, pero no el contenido de los mensajes, que permanecen encriptados".

29.2.20

China utiliza sellos sellos magnéticos en las puertas para contener el Coronavirus

4.8.19

Apple escucha las conversaciones privadas de los usuarios con Siri

Despues de la publicacion Apple anuncio la suspensión de la recopilación de información.

"Estamos comprometidos a proporcionar una gran experiencia con Siri al mismo tiempo que protegemos la privacidad del usuario", dice el comunicado. "Mientras llevamos a cabo una exhaustiva revisión, hemos suspendido el programa global de calificación de Siri. Además, como parte de una futura actualización de software, los usuarios podrán elegir el participar en este programa".El comunicado de Apple indica que posiblemente pronto permitirá a los usuarios elegir si desean participar o no en el proceso de calificación de Siri, algo que evitaría que la compañía escuchara a los usuarios sin su consentimiento, aunque Apple afirma que menos del 1 por ciento de las conversaciones mantenidas tras la activación de Siri se someten a escucha.

Atrapan a ladron con GPS de un celular robado en la CDMX

#InformaPGJ Un hombre fue presentado ante el agente del Ministerio Público de la Coordinación Territorial en Cuauhtémoc Dos por su probable participación en la comisión del delito de robo a negocio con violencia, en la colonia Condesa— Procuraduría CDMX (@PGJDF_CDMX) 3 de agosto de 2019

3.4.19

Cultura Colectiva almacenó abiertamente 540 millones de registros de usuarios de Facebook

"Para Cultura Colectiva, los datos sobre las respuestas a cada publicación les permiten ajustar un algoritmo para predecir qué contenido futuro generará la mayor cantidad de tráfico." Comunicado UpGuard.

Cultura Colectiva informa: pic.twitter.com/1EaDvDvID5— Cultura Colectiva (@CulturaColectiv) 3 de abril de 2019

29.1.19

Hackean cámara Nest y advierten ataque de misiles a familia

Para evitar estos tipos de hackeos es recomendable cambiar la contraseña predeterminada de tus dispositivos y ademas activar la autentificación de 2 pasos.

28.1.19

Logran hacer un Jailbreak de forma remota a un iPhone X

25.1.19

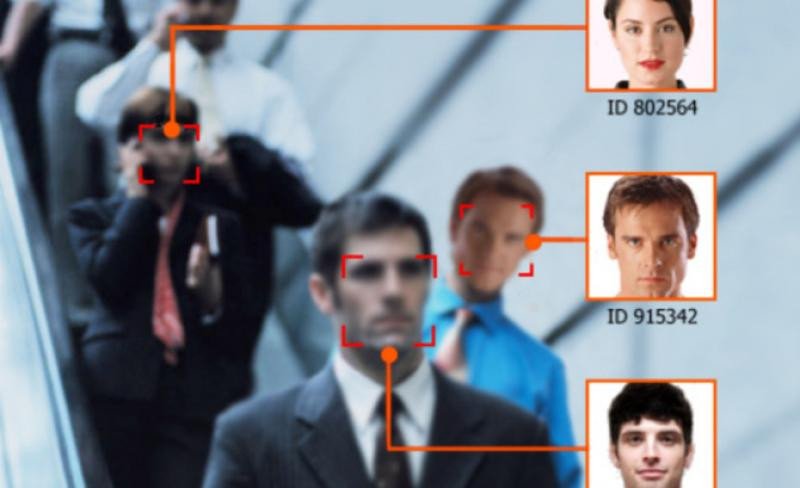

México recibe cámaras con reconocimiento facial

23.1.19

Google lanza juego para ayudarte a diferenciar los correos peligrosos

9.1.19

Detienen a joven relacionado a la filtración de información de políticos alemanes

5.1.19

Filtran datos personales de cientos de políticos alemanes

"Los autores quieren dañar la confianza en nuestra democracia y sus instituciones", afirmó Barley, quien llamó a identificar rápidamente a los autores y aclarar sus posibles motivos políticos. "Los delincuentes y sus partidarios no pueden decidir ningún debate en nuestro país", advirtió Barley.

13.8.18

China utiliza drones en forma de palomas para vigilar a sus ciudadanos

6.8.18

Aplicaciones que acceden a tu información sin tu permiso

- Blocksite

- Adblock Prime

- Speed Booster

- Battery Saver

- App Lock

- Clean Droid

- Poper Blocker

- Crx Mouse

Como proteger tu teléfono

27.5.18

Asistente de voz de Amazon envía conversaciones sin autorización.

El asistente de voz de Amazon grabó una conversación entre ambos y se la envió a un contacto al azar suyo, en este caso, de los empleados del marido.

Los desenchufamos todos y el empleado nos dijo que había recibido varios archivos de audio de grabaciones desde el interior de nuestra casa. Al principio, mi esposo no se lo podía creer, pero fue así. El empleado nos confirmó que estábamos hablando de pisos de madera. Realmente Alexa ha invadido nuestra privacidad.

26.12.17

¿Qué es el ransomware y cómo combatirlo?

- ¡Copia de seguridad! Contar con un sistema de recuperación de información impedirá que una infección de ransomware pueda destruir los datos para siempre.

- Usar una solución antivirus para proteger los sistemas y no desactivar la detección mediante heurísticas.

- Constante actualización del software.

- Los cibercriminales distribuyen correos electrónicos falsos que simulan ser notificaciones legítimas remitidas desde servicios de almacenamiento en la nube, bancos o policía, por lo que es necesario nunca abrir archivos adjuntos desde cuentas no reconocidas o extrañas.

- Activar la opción de mostrar las extensiones de los archivos en el menú de configuración de Windows. Esto hará mucho más fácil detectar archivos potencialmente maliciosos.

- Si se descubre algún proceso sospechoso en los sistemas, debe aislarse de Internet o de otras conexiones en red, ya que esto evitará que la infección se propague.

¿Cómo garantizar la seguridad de los dispositivos móviles de la empresa?

16.10.17

Se detecta vulnerabilidad en protocolo WPA2

2.10.17

Prevención de ataques sofisticados: consejos de un consultor de incidentes del mundo real

- Establecer un entrenamiento consistente - Como Jackson lo define, "No vivimos en un entorno en el que simplemente se puede dar click en documentos no solicitados que no han sido examinados y verificados". A pesar de la frecuencia con la que los empleados son advertidos de no hacerlo, especialmente con enlaces desconocidos y archivos adjuntos , estos métodos siguen funcionando con efectividad para los agresores. Es importante que las organizaciones se aseguren de mantener una vigilancia y capacitación continua para el personal al interior.

- Estar al tanto de la actividad personal en Internet - Las organizaciones necesitan conocer las actividades personales de los usuarios en la red. Jackson enfatizó: "La gente necesita ser consciente de que especialmente en Internet, al ser parte de una empresa tienen que ser muy cuidadosos para que no se conviertan en el blanco de una amenaza de extorsión, especialmente funcionarios, financieros, el área de administración y los que desempeñan papeles similares ".

- Verificar los intentos de extorsión - Jackson compartió que la extorsión es un crimen de bajo perfil ya que las víctimas a menudo se sienten avergonzadas. Una forma de extorsión es intimidar con ataques de DOS y QOS (denegación de servicio y calidad de servicio), en donde los perpetradores pueden amenazar con una gran irrupción del servicio. En estos casos, Jackson sugiere que las víctimas primero traten de averiguar si su atacante es realmente capaz de lanzar un ataque tan masivo. "En un caso reciente que investigamos, descubrimos que el atacante en realidad sólo era capaz de derribar alrededor de 16 Gb por segundo, mucho menos de lo que estaban amenazando", aseguró.

- Realizar ejercicios de rutina - Hacer ejercicios en el mundo real antes de enfrentarse a un ataque dañino hace que las organizaciones sean más capaces de prevenir una. De acuerdo con Jackson: "Los ejercicios de rutina pueden darte una idea de dónde necesita poner un Snort (software de detección de intrusiones de red) o un dispositivo, o dónde necesita poner un SIEM para que sus registros estén siendo reconocidos adecuadamente".

- Realizar pruebas de prevención - De forma regular, es necesario que alguien analice a su red como si un atacante lo hiciera. encontrando aplicaciones específicas para detectar vulnerabilidades e intentar acceder agresivamente al sistema.

- Distribuir sus copias de seguridad - Las organizaciones necesitan tener copias de seguridad en su lugar, pero no pueden estar en su sistema porque se enumerarán cuando el ransomware empiece a cifrar. Jackson asegura que: "Una de las primeras cosas que hace un atacante es buscar sus copias de seguridad, por lo que necesita ser riguroso acerca de la separación de la conexión de red entre sus copias de seguridad y la organización".

- Cifrar sus datos - Sus datos confidenciales deben ser cifrados, tanto en reposo como en movimiento. Jackson también aboga por mantener algunos datos fuera de su red por completo. "Algunos datos no deben permanecer en ninguna parte en donde un actor pueda llegar a ella - las empresas necesitan organizar sus datos y ser conscientes de que cualquier cosa en una red es accesible con privilegios elevados", señaló.

- Garantizar la mejor instrumentación - Jackson señaló que la instrumentación adecuada le permite ver lo que está sucediendo en su red más allá de la simple búsqueda de malware. Reiteró que cada vez más, los agresores están usando ataques sin archivos, libres de malware, que las soluciones anti-malware y AV estándar no pueden detectar. Soluciones como la plataforma CrowdStrike Falcon® usan nuevos sistemas de protección.

- Crear un plan de comunicaciones - Si su organización es atacada, debe estar lista para los medios de comunicación, incluyendo la identificación de un portavoz y tener un plan de comunicaciones en su compañía. Explicó: "Ya se trate de extorsión o rescate, el momento equivocado para encontrar a la persona que lo ayude está en medio de un incidente".

- Póngase en contacto con la policía - Si encuentra que sus datos han sido extraídos exitosamente, es importante ponerse en contacto con la policía. Jackson indicó que incluso si no tienen éxito en la búsqueda de los autores en su caso, su cooperación con ellos va a contribuir con su capacidad para encontrar y enjuiciar a los ciberdelincuentes que amenazan a todas las organizaciones.