Mostrando las entradas con la etiqueta Internet. Mostrar todas las entradas

10.2.21

Starlink, Internet satelital próximamente en México ya puedes registrarte

El internet de alta velocidad de Elon Musk, Starlink, tiene planeado ofrecer cobertura en México a finales del 2021 y ya se puede realizar el preregistro.

Para registrarte debes de entrar al sitio oficial de Starlink, después deberás de introducir un correo electrónico y tu domicilio.

Tras comprobar que tu área de cobertura entra en los planes de Starlink para este año, la página te redirigirá al formulario en donde se te pedirán datos como nombre, forma de pago y un depósito de 99 dólares.

Actualmente el servicio se encuentra realizando pruebas bajo el nombre ‘Better than Nothing Beta’ en áreas rurales y remotas donde no hay fácil acceso a la fibra o cable.

@waterbearops Starlink Internet kit unboxing and installation ##spacex ##starlink ##elonmusk

♬ original sound - TheWaterBear

7.2.21

Ofrecerán internet vía espacial para México y AL

Luis Montes

AST & Science

,

Internet

,

México

,

New Providence Acquisition Corp

No hay comentarios.

:

Las empresas estadounidenses AST & Science (AST SpaceMobile) y New Providence Acquisition Corp se fusionarán para consolidar su proyecto de integrar una única red de banda ancha móvil por vía espacial que cubriría zonas remotas de México y Latinoamérica.

La compañía resultante de la fusión tendrá un valor estimado de mil 400 millones de dólares en acciones y seguirá cotizando en el Nasdaq con el indicador ASTS.

La transacción esta prevista para el primer trimestre de 2021.

“Este proyecto supone un gran paso hacia adelante en la igualdad de acceso a internet entre regiones, que mejorará la vida de las personas dado que permitiría que más usuarios se conecten a los flujos mundiales de información, comunicación y servicios.

24.3.20

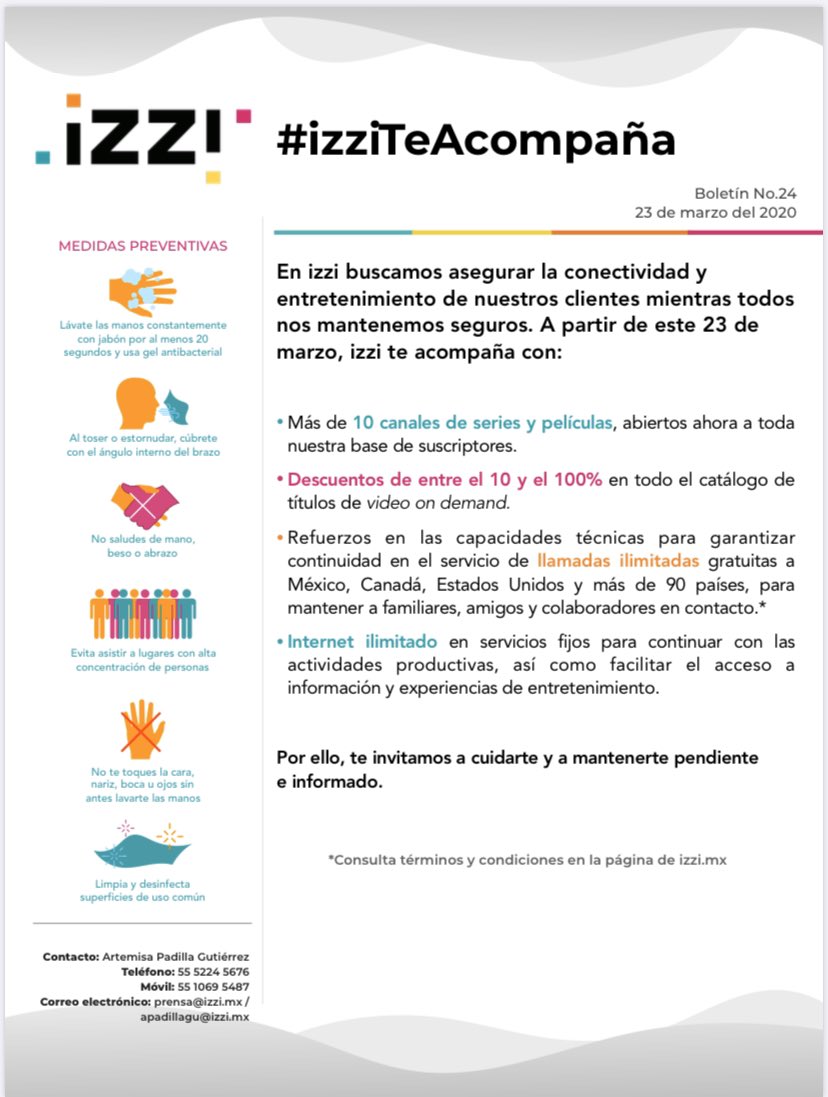

Izzi ofrecerá internet ilimitado a sus clientes por coronavirus

Como parte de sus medidas ante la emergencia por la propagación del virus Covid-19 en el país la compañía Izzi ofrecerá internet ilimitado en redes fijas a sus clientes a partir del 23 de marzo .

Para quienes se encuentren en casa durante la contingencia, la empresa pondrá a disposición de toda su base de suscriptores más de 10 canales de series y películas, así como descuentos que van de entre 10 y 100 por ciento en su catálogo de video on demand, el cual permite a los usuarios acceder a contenidos específicos en línea.

20.3.19

Google presenta Stadia, la "nueva generación" de videojuegos

El pasado martes Google presento Stadia, el cual permite jugar y crear videojuegos directamente en línea, eliminando la necesidad de las consolas; será posible jugar desde todo tipo de aparatos: tabletas, teléfonos inteligentes, televisión.

Stadia utilizará una conexión Wi-Fi para detectar en qué dispositivo quiere jugar una persona.

Igual se presento un control el cual viene con un botón de captura que permite a jugadores guardar y compartir su juego en YouTube.

Un nuevo botón Asistente de Google permite a jugadores acceder a funciones especiales creadas por desarrolladores a través de un micrófono incorporado

Stadia puede utilizarse en teléfono celular, computadora de escritorio o portátil o en tableta. Su progreso se traslada y parece estar vinculado a su cuenta de Google. Toda la información de un juego se almacena en los centros de datos de Google, quien agregó que el servicio apoyará el juego multiplataforma completo.

Para evitar problemas de conexión Google dijo que Stadia se conectará directamente a los servidores de Google a través de wifi.

La compañía prometió que el servicio ofrecerá juegos a resolución 4K, a 60 imágenes por segundo (fps), y hasta 8K, 120 fps en el futuro.

Stadia se venderá este año en EE.UU., Reino Unido, Canadá y Europa, aunque no reveló el precio.

Dato curioso: en la parte trasera del control tiene grabado el código Konami.

26.9.17

Bitdefender Ransomware Recognition Tool

Luis Montes

amenazas

,

Bitdefender

,

Herramientas

,

Internet

,

ransomware

,

seguridad

No hay comentarios.

:

La empresa Bitdefender lanzo una herramienta para Windows que te permite identificar el ransomware que ataca a tu computadora. Esta herramienta se ejecuta de forma potable y podrás ejecutarla mientras la infección no bloquee el uso de tu equipo.

Bitdefender Ransomware Recognition Tool ofrece dos maneras de identificar el ransomware, puedes indicar la ruta hacia la nota donde dejo el ransonware o la ruta de los archivos cifrados por el mismo, respectivamente.

Luego de indicar algunas de las rutas, la herramienta se conecta a Internet para identificar el ransomware y cuando es identificado te mostrara las herramientas con las cuales podrías descifrar tus archivos.

Para mas información visita su sitio oficial.

China bloquea Whatsapp

Las autoridades de China continúan su plan de bloqueo de plataformas de comunicación de Internet mas usadas, junto con Instagram y Facebook Whatsapp ha sido bloqueado.

Reportes de diferentes medios no existe un motivo oficial para el bloqueo de WhatsApp, se espera que durante los siguientes día se instaure completamente la inhabilitación de esta app.

Según el New York Times, es que el bloqueo completo de WhatsApp, incluyendo el intercambio de mensajes de texto encriptados, hablaría de que los ingenieros chinos habrían podido en mayor o menos medida intervenir la infraestructura aislada de la plataforma.

Desde el pasado 24 de septiembre se confirmaron los primeros casos aislados de bloqueo a WhatsApp en la región, y la expectativa es que el veto se vuelva completo para el momento en que se realice el congreso del Partido Comunista, este 18 de octubre de 2017.

10.6.17

Encuentran ransomware similar a WannaCry que afecta a Android

Hackers chinos desarrollaron un ransomware que afecta a dispositivos Android, imitando la apariencia del ya célebre WannaCry.

Esta variante lleva el nombre de WannaLocker y la manera de operar es exactamente la misma que de WannaCry. Primero infecta la tarjeta MicroSD, para luego extenderse por los archivos y finalmente bloquear el teléfono. La fase final es pedir el rescate.

El malware aparece disfrazado como un plugin para un popular juego chino para móviles, llamado King of Glory, y se ha estado propagando a través de los foros chinos para juegos. Lo primero que hace es esconder su propio ícono de la bandeja de aplicaciones, y cambiar el fondo de pantalla por un dibujo al estilo animé.

23.8.16

La detección y respuesta en endpoints, una tendencia con futuro. Por Edgar Vásquez Cruz

Es un día viernes y un hombre joven, con conocimientos de programación, empleado de una empresa, llega a casa, enciende su computadora, se conecta a Internet, después entra a la Deep Web con un programa y luego va más lejos, entra a un sitio en la Dark Web y busca un servicio que le permite crear un nuevo código malicioso, un ransomware con el cual, está decidido, va a ganar mucho dinero extorsionando personas, que no conoce, en varios países.

Las amenazas digitales no han dejado de aumentar en Internet, cada día surgen variantes más poderosas de antiguo malware a las que los cibercriminales agregan características nuevas para que no sean detectadas y evadir así la protección que exista en los puntos terminales de las redes locales o LAN (Local Area Network) de las empresas.

Podemos llamarle Juan (o cualquier otro nombre), lo importante es que decidió cometer un delito: hace unas semanas compró una base de datos con millones de correos electrónicos y después de pagar con bitcoins por un servicio para lanzarlos, acompañados con un ransomware “nuevo” disfrazado de una invitación “gratis” (palabra que siempre funciona para las futuras víctimas hagan clic en un correo) a un sitio para adultos.

Por si el creciente número y la complejidad de los ataques fueran poco, las amenazas están siendo diseñadas para golpear varios puntos a la vez para intentar conseguir acceso a sistemas valiosos así como a datos por medio de diferentes accesos, lo cual los hace difíciles de ser contenidos con una sola aplicación o sistema.

Juan ya había creado previamente un sitio web con fotografías de mujeres (compradas en un precio muy bajo en la Dark web) que “quieren ser tus amigas”, como dice el cuerpo del correo que ya tiene listo desde hace algunos días.

Entonces ¿qué debe hacer una compañía no sólo para detener la avalancha de amenazas sino para detectarlas al mismo tiempo que se protege contra ellas? Se requiere, primero, que los responsables de la seguridad digital obtengan tanto conocimientos para entender las amenazas, como la capacidad necesaria para automatizar la protección.

La inversión de tiempo y dinero que hizo “Juan” no es poca, pero está seguro, no sólo de recuperarla, sino de obtener unas ganancias considerables porque su ransomware es indetectable (al menos eso le aseguraron en la “tienda” dentro de la dark web).

La seguridad de las empresas requiere que contar con detección y respuesta a amenazas para puntos terminales, conocida como EDR por sus siglas en inglés (endpoint detection and response), la cual puede reforzar la seguridad centralizada ya existente con protección extra en el acceso a su red local para detener las amenazas, además de parar aquellos intentos para tener acceso a la entrada.

Además Juan confía en que muchos usuarios y empresas no están preparados para un ataque como el que ha iniciado.

Con todo el checklist de su “arsenal” revisado y verificado, Juan inicia el ataque y oprime el botón que dará inicio a uno más de los miles de ataques que ocurren a diario en la web.

¿Qué características debe tener una solución EDR? De acuerdo con Gartner[i] debe ser capaz de:

- Descubrir incidentes de seguridad.

- Parar cualquier posible amenaza en el punto terminal para que la información que circula por la red o los procesos que estén ejecutándose sean controlados a distancia.

- Tener capacidad de examinar incidentes de seguridad.

- Reparar los endpoints a fondo para que puedan recuperar el estatus anterior a ser infectados.

En otras palabras, una solución que permita la detección y respuesta a amenazas en puntos terminales no sólo debe detener ataques sino identificarlos con detalle, informar cuáles están siendo atacados, cuál es la vulnerabilidad de los datos y ser capaz de reparar los daños rápidamente para así reducir la ventana de exposición.

Para conseguir que las soluciones protejan el punto terminal como antivirus, sistemas detectores de intrusos (IPS), gateways y firewalls, y estos a su vez puedan trabajar en conjunto, compartir información y responder rápidamente, es necesario, además, tener una arquitectura común integrada que permitirá a estas soluciones colaborar y responder rápidamente, disminuir la complejidad y evitar que se superpongan.

Hay tres factores esenciales de la detección y respuesta a amenazas para puntos terminales de Intel Security, que son la base para lograr una prevención efectiva: automatización, adaptabilidad y monitoreo continuo:

Automatización: la solución crea trampas y activadores, utilizando la lógica, que se basan en varios parámetros. Cuando un indicador de ataque es detectado la solución de seguridad para puntos terminales activa acciones especiales que son definidas por el usuario con el fin de gestionar adecuadamente cada evento.

Adaptabilidad: luego de informar a los administradores de un indicador de ataque, la solución para puntos terminales elige y enciende una respuesta adaptable de acuerdo con el tipo de ataque encontrado.

Monitoreo continuo: nuestra tecnología persistente determina activadores y alertas para cada ataque, con lo que mantiene a su empresa al día de cualquier evento.

La propuesta de Intel security para lograr la detección y respuesta a amenazas para puntos terminales es una solución EDR que incluye:

McAfee Endpoint Security 10, la cual utiliza tecnologías con capacidad no sólo para comunicar, sino para aprender unas de las otras en tiempo real y así luchar contra las amenazas avanzadas, además de entregar conocimiento con análisis forenses de amenazas accionables. Además esta solución es extensible pues fue creada pensando en el futuro, lo cual permite administrar más sus soluciones de endpoint de manera centralizada conforme crece su empresa.

Por su lado, McAfee Active Response puede integrarse perfectamente con antivirus, gateway y sistemas de detección de intrusiones, lo cual además de fortalecer las inversiones hechas por las empresas, hace más fácil intercambiar inteligencia de seguridad con base en la actividad en diferentes ubicaciones de endpoint y conocimiento accionable proveniente del intercambio de inteligencia de amenazas de la compañía

22.8.16

Defecto en Facebook Messenger podría haber permitido a ciberdelincuentes interceptar y modificar mensajes. Por Gary Davis.

Cuando nos referimos a las comunicaciones cotidianas, digámoslo de una manera sutil, estamos casados con nuestras aplicaciones de mensajería. Por ello es preocupante cuando los investigadores descubren defectos de seguridad en las principales herramientas de mensajería. Y eso es exactamente lo que sucedió recientemente, cuando los investigadores identificaron un defecto puntual de la aplicación Facebook Messenger.

El defecto podría dar a un ciberdelincuente acceso irrestricto a los registros de conversación de la víctima, lo que le permitiría modificar, suprimir y generar imágenes, enlaces y textos fraudulentos. Este defecto también podría ser utilizado para propagar malware, ransomware y más y aunque el ataque es limitado, ya que sólo afecta a la aplicación Messenger en dispositivos Android, sigue siendo un tema delicado.

De manera sencilla, un atacante puede modificar el historial de mensajes como parte de una campaña negativa, ya sea diciendo falsamente que la víctima accedió a hacer algo o culpando a la víctima de un crimen que no cometió. Los ciberdelincuentes también podrían utilizar este defecto en particular para propagar ransomware, espiar las conversaciones de negocios y mucho más.

Facebook fue notificado de este defecto mucho antes de que fuera anunciado el 7 de junio por lo que de manera profesional sus equipos arreglaron la vulnerabilidad inmediatamente. De manera que las personas no tendrían que preocuparse de esta vulnerabilidad siempre y cuando su aplicación Facebook Messenger esté actualizada hacia la versión más reciente.

Sin embargo, esto es un buen recordatorio para que estemos siempre conscientes de lo que decimos y hacemos en todo momento online. Después de todo, otra vulnerabilidad podría estar acechando a la vuelta de la esquina.

Así que, ¿qué hacer para asegurarse de no ser víctima de este tipo de ataques en el futuro? Usted puede emprender algunas medidas:

- No responda a mensajes de desconocidos. Es un muy buen consejo para todos los aspectos de la vida, pero aquí usted se podría salvarse de una larga pelea por fraude de identidad y de infecciones de malware. Si alguien que usted no conoce le está enviando mensajes y enlaces, incluso si parece ser amistoso, ignórelo.

- Tenga cuidado al hacer clic. Al igual que muchos ataques de phishing, los ataques de mensajería tienen signos claros. Mala ortografía, redacción diferente, comportamiento sospechoso y enlaces hacia direcciones URL bien conocidas, pero mal escritas, son cosas con las que debe tener cuidado cuando revise mensajes. Si algo parece raro, salga de la conversación.

- Use seguridad completa. Muchos de los ataques de mensajería, todavía tendrían que pasar por los programas de seguridad para infectar un dispositivo, es decir, considerando que tenga uno instalado. Es por eso que usted debe utilizar un servicio de seguridad integral, como McAfee LiveSafe™ , para analizar enlaces potencialmente problemáticos y mensajes para detectar amenazas.

5.7.16

Intel Security revela riesgos de seguridad en México asociados con tendencias de búsqueda online

Intel Security publicó los resultados de su nuevo estudio, "Dieta de Seguridad Online: Usted es aquello en donde hace clic", el cual examina el comportamiento y actitud online de mexicanos con edades de entre los 21 y 54 años con respecto al contenido en línea de información sobre dietas. Esta investigación fue conducida en múltiples países entre más de 15,000 personas (801 de ellas en México) y puso de manifiesto que cuando se trata del deseo de contar con el cuerpo ideal, las personas pueden estar dispuestas a sacrificar su seguridad online si esto las lleva más cerca de lograr los resultados deseados.

Con la temporada de verano en puerta, mayo es un mes popular para iniciar una nueva rutina de dieta, por lo que las personas buscan soluciones rápidas en línea. Gracias al cambio de clima, a las horas adicionales de sol y a las vacaciones planificadas, los consumidores tienen más oportunidades de estar activos, lo que inicia una nueva ola de dietas posterior a las planteadas en los propósitos de Año Nuevo.

"Los ciberdelincuentes son cada vez más observadores en la comprensión de la estacionalidad de los hábitos de búsqueda de los consumidores y explotan esa información en todo su potencial", aseguró Gary Davis, director de difusión de seguridad del consumidor de Intel Security. "Cada vez es más importante comprender el comportamiento de búsqueda online seguro y cómo identificar los sitios y correos electrónicos potencialmente peligrosos, es por eso que seguimos invirtiendo en esfuerzos de capacitación continua para reforzar buenos hábitos que ayuden a los consumidores a disfrutar de sus experiencias online con mayor seguridad".

Los puntos destacados del estudio incluyen:

Promociones de dietas: ¿demasiado bueno para ser verdad?

El 69% de los encuestados aseguraron haber hecho clic en un enlace promocional que ofrece un programa de dieta, productos y recomendaciones.

De aquellos que no lo han hecho, otro 74% darían clic en dichos links promocionales.

Muchos aseguraron que el tiempo en el que probablemente darían clic a un link con programas de dieta, productos o recomendaciones seguramente sería antes de navidad (43%) o antes del verano (38%).

- Otro 34% aseguró que seguramente darían clic en algún link similar en enero (posterior a las vacaciones navideñas).

- 39% de las mujeres lo haría después de tener bebé.

Más de la mitad (51%) señaló que serían más propensos a dar clic en un link promocional o artículo con recomendaciones de dietas respaldados por una celebridad.

Links promocionales

- Muchos aseguran nunca haber hecho clic en un enlace promocional que ofrece devolución de dinero (61%) o bajar de peso (55%). -Sólo el 16% señalan que nunca han dado clic en un enlace como ese.

- La mayoría de las personas se mantienen al tanto de lo último en peso, salud y cuestiones del cuerpo a través de búsquedas en línea (58%), redes sociales (54%), blogs o sitios web de salud (40%) o revistas (38%).

Piense antes de hacer clic

Aproximadamente 1 de cada 3 personas (35%) asumen que es un sitio seguro si ven un link promocional.

- 42% dijeron que no sabrían si el sitio es genuino.

- La gente tiende a confiar más y probablemente darían clic en un enlace promocional de programas de dieta, productos o recomendaciones generados por una búsqueda de Google Search* (59%) mientras que otros respondieron que harían clic en enlaces destacados en Facebook* (62%), un sitio web (37%) o por mail (30%).

- La gran mayoría de las personas que dieron clic consideraron que podría tratarse de spam o malware (82%).

- 33% ha comprado incluso un producto o servicio de un link promocional sin saber si es o no es un sitio seguro.

Enlaces promocionales que la gente tiende más a buscar

• Perder grasa en el vientre -56%

• Las 10 mejores formas de perder 10 kilos - 51%

• Limpieza de zumo - 46%

• Dietas que funcionan - 43%

• 6 formas de abdominales - 38%

• Adelgace rápidamente - 33%

• Dieta sin azúcar - 31%

• Antes/después - cómo perdí 30 kilos en 30 días - 30%

Tenga cuidado con lo que comparte

- Muchos de los encuestados informan que están dispuestos a compartir información como dirección de correo electrónico (75%), nombre completo (58%) o edad (61%) con un sitio web, servicio o compañía para lograr su objetivo de peso o cuerpo ideal.

- Sin embargo, el 59% de los encuestados no sabe cómo comprobar si un sitio web es seguro antes de proporcionar información personal o detalles de pago.

- Algunos cuantos podrían compartir también domicilio (8%), detalles de sus tarjetas de crédito/débito (4%), o incluso una foto en ropa interior/traje de baño (por ejemplo, antes/después de las dietas) (6%).

- 78% de las personas dicen que nunca han compartido más que una foto normal en línea o a través de aplicaciones de texto, correo electrónico o chat (por ejemplo WhatsApp)

- 15% compartió una imagen en ropa interior o bata de baño con su rostro mientras que el 11% lo hizo sin mostrar su cabeza.

- 6% compartió una imagen de su cuerpo desnudo sin su rostro al tiempo que el 2% lo hizo mostrando su rostro.

Cómo protegerse mejor para evitar fraudes de dietas online:

Haga clic con mucho cuidado. Las ofertas de sitios que parecen demasiado buenas para ser verdad, como "Pierda 10 kilos en una semana", pueden indicar que un sitio debe considerarse con cautela. Los sitios web o correos electrónicos de phishing pueden incluir enlaces que pueden llevarlo a páginas web que lo convencen para dar información personal a ciberdelincuentes o descargar malware en su equipo.

Navegue de forma segura. Tenga cuidado con los sitios web falsos. Los sitios de estafas dirigidos a los consumidores pueden tener una dirección muy similar a un sitio legítimo, como "Wait Watchers" en contraposición a "Weight Watchers". Los sitios falsos a menudo tienen errores ortográficos, mala gramática o imágenes de baja resolución. Si un sitio le solicita información personal, compruebe la dirección URL y asegúrese de que es el sitio que desea visitar y no un impostor. Utilice una herramienta de reputación web tal como McAfee WebAdvisor que puede ayudar a identificar los sitios de riesgo e informarle que puede estar a punto de visitar uno.

Desarrolle contraseñas robustas. Acabe con la contraseña "123321" y use una robusta, como "9&4yiw2pyqx#". Cambie periódicamente las contraseñas y no use la misma clave en todas sus cuentas. Como una forma de mejorar la calidad de sus contraseñas, considere el uso de un gestor de contraseñas.

Permanezca actualizado. El mejor software de seguridad se actualiza automáticamente para proteger a su equipo. Utilice los sistemas operativos más recientes del fabricante y permita que los parches de seguridad sean actualizados de forma permanente. Además, asegúrese de contar con el software apropiado para llevar a cabo análisis de rutina.

Utilice una solución de seguridad completa. Proteger todos sus dispositivos con una solución de seguridad integral como McAfee LiveSafe puede ayudar a protegerlo contra malware y otros ciberataques.

2.5.16

¿Conoce usted las contraseñas de sus hijos? Por Cybermum Australia

Como padres, constantemente nos enfrentamos a muchos dilemas: definir si nuestros hijos están "listos" para convivir con otros de dudosa reputación, si damos amablemente la bienvenida a invitados (¡y a sus hermanos!) que no confirmaron su asistencia a una fiesta de cumpleaños o si es necesario que ignoremos el cuarto desordenado de nuestros hijos en aras de conservar nuestra salud mental.

Pero ¿atendemos lo verdaderamente importante? ¿qué hacemos con el dilema de las contraseñas de los dispositivos de nuestros hijos? ¿es conveniente insistir en conocer sus claves o es una invasión a su privacidad?

Esta es sin duda una pregunta difícil - definitivamente a la altura de la situación planteada sobre las convivencias de nuestros hijos- ya que si usted intenta consultar este cuestionamiento con los expertos en educación, descubrirá que casi todos ellos tienen opiniones y puntos de vista contrapuestos. Muchos creen que la seguridad debe ser el elemento que mayor consideración tenga, por lo que conocer las contraseñas de sus hijos debe ser algo no negociable, mientras que otros piensan que nuestro papel como padres es enfocarnos en la enseñanza de la independencia para ayudar a nuestros niños a ser autónomos.

Pero, ¿qué están haciendo otros padres en esta situación? ¿qué hacemos por ejemplo los papás australianos? Una investigación dada a conocer recientemente por Intel Security muestra que el 59% de estos padres conocen las contraseñas de acceso a dispositivos y aplicaciones de sus hijos. No obstante, no es de sorprender que esta estadística aumenta hasta el 74% cuando se habla de los padres de niños de entre 8 y 12 años de edad disminuyendo posteriormente a un 42% cuando se considera a los padres de adolescentes de 13 a 16 años de edad. Esto muestra que la mayoría de nosotros, padres australianos, insistimos en estar involucrados.

Sin embargo, antes de compartir mis pensamientos, creo que es importante tomar un momento para una oportuna "declaración de crianza". Como padres, conocemos mejor a nuestros hijos que cualquier experto, por lo tanto, para saber cuándo se debe trazar una línea y cuándo es momento de establecer límites, es mejor guiarnos por nuestra propia intuición. El instinto de padres es una herramienta poderosa, por lo que sugiero no ignorarlo en este asunto.

En mi familia, he decidido adoptar una posición hacia las contraseñas enfocada en un estilo que involucre a un mentor y el empoderamiento de mis hijos, ya que éstos ya no son tan pequeños pues tienen entre 13 y 19 años de edad, nos encontramos en la fase de transición. Por supuesto estoy "familiarizada" con las contraseñas de mis hijos más jóvenes; sin embargo, en el caso de los mayores (17 y 19), éstos son totalmente autónomos y no tengo absolutamente ninguna idea de sus contraseñas.

Así que, en caso de que desee otra perspectiva, aquí presento un resumen de cómo recomendaría tratar este dilema:

- Hasta alrededor de los 10 años de edad, recomiendo encarecidamente que conozca las contraseñas de sus hijos.

- A partir de entre los 10 y los 14 años de edad, sugiero que insista en conocer las contraseñas o que pida a sus hijos que las coloquen en un sobre sellado en un lugar designado. Si se presenta algún problema online, podrá acceder a ellas sin problema.

- De los 14 años de edad en adelante, personalmente trataría el tema según el caso. Si su hijo es del tipo que disfruta "desafiar los límites", entonces usted puede optar por adoptar la posición del sobre; sin embargo, este es un excelente momento de transición en los adolescentes para establecer una posición de auto-control.

- De los 16 a los 17 años de edad y en adelante, me gustaría pensar que nuestros hijos serán capaces de manejar ellos mismos el asunto de la contraseña.

No obstante, para que esta posición de empoderamiento funcione, es fundamental que sus hijos posean una sólida y amplia “colección” de ciber-habilidades. Y lo que es más importante, que se sientan totalmente cómodos para acudir a usted con cualquiera de los problemas que puedan encontrar online.

Así que mantenga las ciber-conversaciones fluyendo y prepare a sus hijos con suficiente ciber-conocimiento para que ellos puedan tomar buenas decisiones digitales. Y no se preocupe demasiado por la habitación desordenada, que ese es un dilema ¡por el que ya no vale la pena preocuparse!.

6.4.16

Cuidado con sus compras en línea, ¡Asegúrese de no comprar también malware!

Luis Montes

compras

,

ecommerce

,

Intel Security

,

Internet

,

malware

,

McAfee

,

McAfee® Mobile Security

No hay comentarios.

:

De pronto, encuentra ese artículo que tanto ha buscado y que es irresistible a su compra. No lo piensa más y en un par de clics, ya es suyo. La compra está hecha. Pero se ha preguntado si ¿no acaba de “comprar” también malware?

Cada vez es más frecuente que los usuarios de dispositivos móviles, descarguen una aplicación de una app store de terceros para realizar compras en línea.

Recientemente, un sitio web de compras de origen Chino, tuvo una versión clonada de ellos mismos pero con malware. Esta aplicación que sólo podía ser descargada de tiendas de terceros, encontró la forma de entrar en los dispositivos de los clientes haciéndose pasar como una actualización de la versión original.

Los usuarios, sin notarlo, podían realizar compras a través de la aplicación, pero lo que realmente estaban comprando era malware. Al usar la aplicación falsa, códigos maliciosos se ejecutaban en el dispositivo, lo que permitió que el malware ocultara su identidad mientras instalaba simultáneamente aplicaciones peligrosas.

A los cibercriminales les gusta encontrar formas de convencer a los usuarios para que descarguen sus aplicaciones maliciosas y utilizarán la táctica que sea. Las estafas como esta se llaman scareware, una forma de malware que le engaña para que descargue un software o una aplicación como una "actualización", pero en realidad es un simple hackeo.

Por suerte, hay formas para evitar este tipo de ataques. Siga estos consejos para protegerse:

- Simplemente diga 'no' a las tiendas de aplicaciones de terceros: No ponga en riesgo su teléfono móvil. Baje solamente aplicaciones de tiendas con reputación.

- Sea precavido, lea antes de descargar: Antes de bajar una aplicación, asegúrese de leer la política de privacidad. Si una aplicación le pide datos que usted cree que no debe de compartir, tómelo como una advertencia para no hacer la descarga de esa aplicación.

- Una buena ofensiva es una buena defensa: ¡Descargar software completo para su dispositivo móvil es fácil y a menudo gratis! McAfee® Mobile Security, tanto para Android como para iOS ofrece una serie de protecciones para mantener su dispositivo móvil a salvo y es totalmente gratis.

7.3.16

2015 representa un año de referencia para las expansiones de red de Level 3 en America Latina

El proveedor global de telecomunicaciones Level 3 Communications, Inc. (NYSE: LVLT) amplió en 1.000 kilómetros su red metropolitana y de Protocolo de Internet (IP) en América Latina durante el 2015. Asimismo la compañía agregó nuevos nodos en varias ciudades clave de Brasil, Colombia y México para facilitar conexiones seguras entre la región y los centros comerciales a nivel mundial.

Brasil:

A lo largo del 2015, Level 3 llevó adelante varias ampliaciones de sus redes IP y metropolitanas en las ciudades brasileñas de São Paulo, Río de Janeiro, Porto Alegre, Curitiba y Belo Horizonte.

Actualmente la red cuenta con más de 500 puntos en el país, con una capacidad de rendimiento (throughput) de 1 Gigabit, incrementando las opciones de ancho de banda para los clientes.

La compañía completó la expansión de redes de larga distancia entre ciudades (intercity) entre las ciudades de Cotia y Santos; Cotia y Curitiba; y Londrina y Curitiba brindando de esa manera diversidad de rutas y una continuidad del negocio mejorada para los clientes.

Colombia:

Se completó la ampliación de la red en Bogotá, Cali y Medellín.

Level 3 agregó una nueva plantilla de zona con capacidad de conexiones de 1 Gigabit para los clientes en la ciudad de Barranquilla.

La ampliación generó un aumento en la conectividad de fibra, en la solidez de la red y en la calidad y seguridad del equipamiento. A partir de ahora estas ciudades cuentan con un sistema más robusto, de punta a punta, capaz de aislar y resolver problemas específicos de los clientes, evitando que dichas situaciones tengan un impacto en toda la red.

México:

Se concretó la ampliación de la red de larga distancia entre Monterrey, México, y McAllen, Texas.

Upgrades de los Nodos:

En 2015, Level 3 invirtió en la ampliación y optimización de sus nodos en Buenos Aires, Argentina; Nepomuceno, Brasil; Cali y Bogotá, Colombia; y Quito, Ecuador.

Las mejoras incluyeron aumento de la capacidad, mayor espacio para los racks, un uso más eficiente del espacio y equipamiento nuevo y de uso eficiente de la energía.

Se agregaron dos sitios nuevos en Santos, Brasil, y una estación de amarre de cables (cable landing station) en Punta Bazán, Colombia, sumándose a los más de 200 nodos que la compañía opera en la región de América Latina.

Acerca de la Red de Level 3:

Level 3 opera una red global que llega a más de 500 mercados y 60 países.

La red de Level 3 se extiende por más de 330.000 km de rutas de fibras globalmente, siendo más de 175.000 km entre ciudades, más de 53.000 km de cables submarinos y más de 102.000 km de redes metropolitanas.

Level 3 posee una infraestructura de red de 29.000 km y más de 200 nodos en toda Latinoamérica.

La capacidad de red troncal IP (Backbone) de Level 3 a nivel mundial supera los 42 Terabits por segundo (Tbps).

24.11.15

Predicciones de Amenazas de McAfee Labs contemplan escenario de ciberamenazas para 2016

Intel® Security dio a conocer hoy su Informe de Predicciones de Amenazas de McAfee Labs, que predice los acontecimientos claves en el escenario de ciberamenazas para 2016, y proporciona información única sobre lo que se espera en ese escenario hasta 2020, así como la respuesta probable de la seguridad de TI de la industria. El informe refleja los conocimientos de 33 líderes de opinión en ciberseguridad de McAfee Labs de Intel Security, de los equipos de la Oficina del Director de Tecnología, de Foundstone Professional Services y de Advanced Threat Research. Este punto de vista colectivo revela implicaciones a corto y largo plazo para las organizaciones y una industria de seguridad de TI que trabaja para ir al ritmo de las oportunidades de negocios y desafíos tecnológicos, mientras combate un innovador intento de la comunidad de hackers de atacar el valor que crean.

"Los mejores jugadores de hockey se mueven dentro de la pista de hielo, forcejean con jugadores contrarios, aprovechan las oportunidades cuando están disponibles y, críticamente, como dijo Wayne Gretzky, siempre patinan hacia donde estará el disco, no hacia donde estuvo", dijo Vincent Weafer, Vicepresidente de McAfee Labs de Intel Security. "Para que aborden las realidades de negocios, tecnología y panorama de amenazas que enfrentan, debemos ayudar a las organizaciones a llegar a donde deben estar, utilizando tecnologías que habiliten y no entorpezcan sus negocios, y comprender qué tipo de amenazas podrían estar enfrentando mañana, y en el futuro lejano".

Predicciones de Amenazas 2016

Las predicciones de amenazas para 2016 cubren toda la gama de tendencias, a partir de amenazas probables en torno de ransomware, ataques a sistemas de automóviles, ataques a infraestructura, y el almacenamiento y venta de datos robados, entre otros posibles problemas:

- Hardware. Los ataques contra todo tipo de hardware y firmware continuarán, y el mercado de las herramientas que los hacen posibles se expandirá y crecerá. Las máquinas virtuales serán atacadas con éxito mediante rootkits de firmware de sistema.

- Ransomware. Las redes de anonimización y metodos de pago continuarán alimentando a la importante y rápidamente creciente amenaza de ransomware. En 2016, un mayor número de ciberdelincuentes inexpertos aprovecharán las ofertas de ransomware como un servicio, que acelerarán aún más el crecimiento del ransomware

- Wearables. Los wearables sin protección de seguridad incorporada serán los principales objetivos de los ciberdelincuentes, debido a que recolectan datos muy personales. Lo más importante, el hecho de que se sincronizan con teléfonos inteligentes crea el potencial para acceso a datos más valiosos. Los wearables presentan diversas superficies de ataque: kernels de sistema operativo, software de redes y WiFi, interfaces de usuario, memoria, archivos locales y sistemas de almacenamiento, y software de control de acceso y seguridad. Y debido a que frecuentemente se emparejan con aplicaciones web con el propósito de compartir , las máquinas virtuales de nube y las aplicaciones web de soporte representan superficies adicionales de ataque.

- Ataques a través de los empleados. Las organizaciones continuarán mejorando sus posturas de seguridad, implementando las últimas tecnologías de seguridad, trabajando para contratar a personas con talento y experiencia, creando políticas efectivas y permaneciendo vigilantes. Sin embargo los atacantes probablemente cambien su enfoque y ataquen cada vez más a las empresas a través de sus empleados, dirigiéndose entre otras cosas, a los relativamente inseguros sistemas del hogar de los empleados para acceder a las redes corporativas.

- Servicios de nube. Los ciberdelincuentes y competidores corporativos cada vez más se dirigirán a los servicios en nube que gestionan una cantidad creciente de información confidencial de negocios. Esta información podría contener la estrategia de negocios de la organización, estrategias del portafolios de la compañía, innovaciones de próxima generación, finanzas, planes de adquisición y desinversión, datos de empleados y otros datos.

- Automóviles. Los investigadores de seguridad seguirán enfocándose en nuevas formas de explotar hardware de automóviles conectados que carecen de capacidades fundamentales de seguridad. Las áreas de ataque de automóviles podría incluir unidades de control de motor (ECU) de sistema de acceso al vehículo, ECUs de dirección y frenado, ECUs de motor y transmisión, ECUs de sistemas avanzados de asistencia al conductor, sistemas de llaves remotas, receptor V2X, Bluetooth, USBs, OBD IIs, ECUs de airbag, aplicaciones de tipo de enlace remoto y acceso al teléfono inteligente del usuario.

- Almacenes de datos robados. El conjunto de información personal robada, se está reuniendo en grandes almacenes de datos, están siendo reunidos en grandes almacenes de datos, haciendo que los registros sean más valiosos para los ciberatacantes. El próximo año observaremos el desarrollo de un mercado negro aún más robusto para el robo de información personal identificable, así como nombres de usuario y contraseñas.

- Ataques de integridad. Uno de los más significativos nuevos vectores de ataque será la puesta en riesgo sigilosa y selectiva de la integridad de sistemas y datos. Estos ataques consisten en apoderarse y modificar transacciones o datos a favor de los cibercriminales, como por ejemplo, el cambio de la configuración de un depósito de nómina directo a la cuenta de cheques de la víctima para que se deposite en una cuenta diferente. En 2016, McAfee Labs predice que seremos testigos de un ataque de integridad en el sector financiero, en el que millones de dólares podrían ser robados por los ciberdelincuentes.

- Intercambio de inteligencia de amenazas El intercambio de inteligencia de amenazas entre las empresas y los proveedores de seguridad crecerá rápidamente y madurará. Se emprenderán medidas legislativas para hacer posible que las compañías y los gobiernos compartan inteligencia de amenazas. El desarrollo de mejores prácticas en esta área se acelerará, surgirán métricas de éxito para cuantificar la mejora de protección, y la cooperación de inteligencia de amenazas entre los proveedores de la industria se ampliará.

Predicciones hasta 2020

La proyección de cinco años intenta predecir cómo cambiarán los tipos de actores de amenazas, cómo cambiarán los comportamientos y objetivos de los atacantes, y cómo enfrentará la industria estos desafíos a lo largo de los próximos cinco años:

- Ataques por debajo del Sistema Operativo. Los atacantes buscarán debilidades en firmware y hardware conforme las aplicaciones y los sistemas operativos se endurezcan contra ataques convencionales. El anzuelo será el amplio control que los atacantes pueden potencialmente obtener a través de estos ataques, ya que podrían acceder a cualquier número de recursos y capacidades de administración principal y control.

- Evasión de detección. Los atacantes evitarán la detección al dirigirse hacia nuevas superficies de ataque, empleando métodos sofisticados de ataque, y evadiendo activamente la tecnología de seguridad. Los ataques difíciles de detectar incluirán amenazas, infiltraciones cifradas, malware de evasión de seguridad, exploits remotos de shell y protocolos de control remoto, y los antes citados ataques del Sistema Operativo dirigidos a registros maestros de inicialización (MBR), BIOS y firmware.

- Nuevos dispositivos, nuevas superficies de ataque. La reducción de los costos de desarrollo de dispositivos conectados generará una explosion de productos nuevos y, si la historia de nuevos paradigmas de computación nos ha enseñado algo, muchos estarán diseñados con protección de seguridad tardía. Aunque todavía no ha habido una oleada de ataques contra IoT y wearables, en 2020 podremos observar que las bases instaladas de estos sistemas alcanzarán niveles sustanciales de infiltración suficientes para atraer a los atacantes.

- Ciberguerras económicas. Las ciberguerras de estados-naciones seguirán siendo un ecualizador geopolítico, cambiando los balances de poder en muchas relaciones internacionales. McAfee Labs predice que los ciberataques en las áreas de recopilación de inteligencia y manipulación clandestina de mercados en favor de los agresores, serán más eficaces.

- Respuesta de la industria de seguridad. La industria de la seguridad desarrollará herramientas más efectivas para detectar y corregir los ataques sofisticados. Podrían ser desarrollarse análisis de comportamiento para detectar actividades irregulares de usuarios que podrían indicar cuentas en riesgo. El intercambio de inteligencia de amenazas probablemente proporcione una protección más rápida y mejor de los sistemas. La seguridad integrada en nube puede mejorar la visibilidad y el control. Finalmente, la tecnología de detección y corrección automatizadas promete proteger a las empresas contra los ataques más comunes, liberando al personal de seguridad de TI para que se enfoque en los incidentes de seguridad más críticos.

"Ir al ritmo de los adversarios, anticipando y previniendo sus acciones, requiere que combinemos el intercambio de inteligencia, la computación en nube y su poder de entrega, la agilidad de plataformas y los recursos humanos que los ciberdelincuentes comúnmente aprovechan", continuó Weafer. "Para ganar las batallas contra las amenazas futuras, las organizaciones deben ver más, aprender más, detectar y responder más rápidamente, y maximizar todos los recursos técnicos y humanos que estén a su disposición".

Para obtener más información, lea el informe completo: Informe de Predicciones de Amenazas de McAfee Labs.

20.10.15

¿Sabe cómo se roban sus datos?

Son las 11:00 p.m. ¿Sabe dónde están sus datos o quién se los está robando? ¿Sabe cómo los robaron? o al menos, ¿sabe dónde estaban cuando fueron sustraídos?

La mayoría de los informes de robo de datos se concentran en cómo se infiltraron a la organización los delincuentes, en lo que no funcionó para detenerlos, y en qué información fue robada. Es frecuente preguntarse cómo se pudo sustraer la información ¿Cómo se sacó, o se exfiltró?, y ¿quién probablemente lo hizo?

Intel Security concluyó recientemente una investigación para poder responder a estas preguntas y se obtuvieron descubrimientos muy interesantes. Algunos de ellos, a continuación.

La más probable es que los ladrones pertenezcan a la delincuencia organizada, o sean hackers activistas, aunque se ha descubierto que algunas personas que pertenecen a la organización son cómplices en el 40% de los robos, según un estudio que Intel Security publicó el 15 de septiembre. Cuando las personas que pertenecen a una organización estuvieron involucradas en un robo de datos, incluyendo a empleados, contratistas, y proveedores, la mitad de las violaciones fueron intencionales, y la otra mitad accidentales.

Hemos preguntado a los profesionales de seguridad de medianas y grandes empresas sus preocupaciones y desafíos en relación al robo de datos. Los dos primeros lugares correspondieron a la cada vez mayor sofisticación de los atacantes, y al predominio de las amenazas externas maliciosas.

En promedio, los profesionales a los que encuestamos sufrieron seis violaciones de seguridad de datos que generaron exfiltración de datos a lo largo de sus carreras, y cuatro de esos incidentes fueron lo suficientemente graves como para afectar negativamente a las finanzas de la compañía o requerir de divulgación pública. Sólo la mitad de las violaciones fueron descubiertas por los equipos de seguridad interna. La otra mitad se encontró en diversas entidades externas, como hackers éticos, organismos de seguridad pública, y compañías de tarjetas de crédito.

Los ladrones de datos están interesados en cada uno de los fragmentos de información de carácter personal que su compañía recolecta de clientes y empleados, desde nombres y direcciones hasta números de cuenta e información de su institución de salud. Más del 60% de los incidentes de robo de datos involucraron información personalmente identificable, siendo que el resto involucró otra información valiosa de carácter financiero y de pagos (25%) o de propiedad intelectual (14%). Los datos estructurados, robados de bases de datos, son los más susceptibles de robo cuando se miden por cantidad. Sin embargo, cuando se les pregunta cuál es la proporción de incidentes que involucraron distintos formatos de datos, los documentos de Microsoft Office fueron el formato más robado, seguido de archivos CSV y PDF.

Cómo se extraen los datos es quizás uno de los descubrimientos más interesantes de la encuesta. La sustracción física estuvo involucrada en un 50% de los robos, se informó que fueron realizados por gente que pertenece a la organización, especialmente laptops y unidades USB, y en un 40% de los robos realizados, fueron por personas ajenas a la organización. Cuando se aprovecharon las redes para robar datos, los protocolos de archivos y túneles fueron el mecanismo principal de transporte (25%), seguido de protocolos web (24%), y correo electrónico (14%). Sin embargo, los cada vez más sofisticados atacantes están utilizando una gran variedad de protocolos y técnicas para sacar los datos, incluyendo peer-to-peer, secure shell, mensajería instantánea, voz sobre IP, y datos ocultos dentro de imágenes o video. También están disfrazando los datos para pasarlos a través de las defensas, utilizando cifrado, compresión y otras técnicas de camuflaje, haciendo que sea cada vez más desafiante evitar el robo de datos. Para obtener una explicación detallada de los motivos que tienen los atacantes, sus objetivos y sus métodos de exfiltración, lea "Exfiltración de datos: un paso importante en la jornada del ciberladrón" en el recién publicado Informe de Amenazas de McAfee Labs: Agosto de 2015.

El comprender los objetivos, motivos y técnicas de los ciberladrones es importante para detectar la exfiltración de datos y prevenir la fuga de éstos. Algunos de los pasos más importantes que le ayudarán a combatir el robo de datos son:

- Crear un inventario de datos para ayudar a priorizar las defensas.

- Identificar los flujos de datos normales para información delicada. El movimiento anormal de datos frecuentemente es el primer signo de que hay riesgo.

- El software de Data Loss Prevention (DLP) añade controles adicionales a los movimientos de datos y, junto con los sistemas de detección y prevención de intrusiones, representa la mayor parte de descubrimientos de violaciones de datos.

- El software de gestión de políticas y riesgos proporciona la revisión y supervisión que se necesitan para proteger sus datos sensibles, al mismo tiempo que los mantiene accesibles para las personas que los necesitan para realizar su trabajo.

Juntas, estas herramientas defienden a profundidad su red y le ayudan a saber dónde están sus datos y dónde han estado, y de esta forma evitar que los roben.

14.10.15

Intel Security revela a Sofía Vergara, Galilea Montijo, Lionel Messi, entro otros famosos, como las celebridades cibernéticas más peligrosas de 2015

La actriz colombiana Sofía Vergara, desbanca a su compatriota, la cantante internacional Shakira como la celebridad más peligrosa en Latinoamérica para buscar en línea, de acuerdo a Intel Security. Por noveno año consecutivo, Intel Security investigó a las personas más famosas de la cultura popular para revelar cuáles son las que generan los resultados de búsqueda más peligrosos. El estudio Intel Security Most Dangerous Celebrities™ reveló que las búsquedas por determinados músicos y comediantes tienden a exponer a las personas que realizan dichas búsquedas en Internet, a más posibles virus y malware.

Los cibercriminales siempre están buscando maneras de aprovechar el interés de los consumidores en eventos de cultura popular que incluyen shows de premiaciones, estrenos de programas de TV y películas, así como lanzamientos de álbumes, temas personales de celebridades y más. Aprovechan este interés al tentar a los consumidores ingenuos a que entren en sitios infectados de malware, lo que les permite robar contraseñas e información personal.

"Con el deseo de obtener información en tiempo real, frecuentemente los consumidores hacen clic en sitios que proporcionan noticias y entretenimiento de forma rápida, sin considerar las consecuencias para su seguridad", dijo Stacey Conner, experto en Seguridad Online de Intel Security. "Los cibercriminales aprovechan la necesidad de inmediatez de las personas, alentándolas a visitar sitios no seguros donde pueden robar sus datos privados".

Parece ser que las personas que pretenden descargar o escuchar música gratis pueden estar especialmente en riesgo. "Los nombres de celebridades junto con los términos ‘free mp4’ ‘HD downloads,’ o ‘torrent’ son algunos de los términos más buscados en la Web", complementó Conner. "Cuando los consumidores buscan música que no está disponible a través de canales legítimos, ponen sus vidas digitales y dispositivos en riesgo".

Las principales celebridades de Latinoamérica del estudio Intel Security Most Dangerous Celebrities™ de este año con los mayores porcentajes de riesgo son:

- Sofia Vergara

- Shakira

- Gustavo Cerati

- Galilea Montijo

- Thalía

- Lionel Messi

- Gloria Trevi

- Ricky Martin

- Belinda

- Paulina Rubio

La actriz y modelo Sofía Vergara, se posiciona en el lugar No. uno, reemplazando a Shakira, quien descendió un lugar respecto a la lista del 2014. El fallecido músico, cantautor y compositor argentino, Gustavo Cerati, obtuvo el lugar No. 3. La conductora mexicana Galilea Montijo ocupa el 4to. lugar y sus compatriotas, las cantantes Thalía (No.5) y Gloria Trevi (No. 7), vuelven a aparecer en la lista, ambas descendiendo un lugar respecto a la lista del año pasado. El famoso futbolista argentino, Lionel Messi, aparece por primera vez como un anzuelo para distribuir virus y malware. Completando la lista de las principales cibercelebridades más peligrosas en Latinoamérica, se encuentra Ricky Martin (No. 8) y las cantantes mexicanas Belinda (No.9) y Paulina Rubio (No.10).

Los resultados globales del estudio son:

- Armin van Buuren

- Luke Bryan

- Usher

- Britney Spears

- Jay Z

- Katy Perry

- Amy Schumer

- Betty White

- Lorde

- Nina Dobrev

Cómo Se Puede Proteger Mejor:

- Tenga atención cuando hace clic en enlaces de terceros. Usted debe acceder al contenido directamente desde los sitios web oficiales de los proveedores de contenido.

- Use web protection, que le notificará los sitios o enlaces riesgosos antes de que usted los visite y sea demasiado tarde. Use sólo los sitios de noticias oficiales para consultar las novedades de última hora.

- Sólo descargue videos de sitios legítimos. Esto vale la pena repetirse: no descargue nada desde un sitio web no confiable, especialmente vídeos. La mayoría de los clips de noticias que desea ver se pueden encontrar fácilmente en los sitios de videos oficiales y no necesita hacer ninguna descarga.

- Tenga cuidado con las "Descargas Gratuitas". Este término es por mucho, el término de búsqueda más susceptible a virus. Los consumidores que buscan videos o archivos para descargar, deben tener cuidado de no descargar contenido peligroso como malware en sus equipos.

- Siempre utilice protección por contraseña en todos los dispositivos móviles. Si no lo hace, y su teléfono se pierde o es robado, quien recoja el dispositivo podrá tener acceso a su información personal online.

- No "inicie sesión" ni proporcione ninguna otra información. Si recibe un mensaje de texto o correo electrónico o visita un sitio web de terceros donde se le pida su información (incluyendo la de su tarjeta de crédito, correo electrónico, dirección de su casa o inicio de sesión en Facebook) para otorgar acceso a una noticia exclusiva de su celebridad favorita, no la proporcione. Este tipo de solicitudes son una táctica común de phishing que puede facilitar el robo de identidad.

12.10.15

La perspectiva del ladrón: Métodos de ataque furtivos, código oculto

Los ladrones han perfeccionado sus propias técnicas para ocultarse a simple vista a través de ataques furtivos. La clave de su éxito es usar sus defensas contra usted. Durante la fase de reconocimiento, realmente llegan a conocer bastante sobre su empresa, sus controles de seguridad, y sus empleados. Se toman el tiempo para confeccionar ataques que harán vulnerables a sus defensas—y es una iniciativa que vale la pena porque pueden retirarse sin ser capturados. Generalmente se aprovechan de las terminales gestionadas por sus empleados para acceder las redes protegidas desde el interior, y aguardan mientras roban o manipulan silenciosamente datos evitando la detección. A veces, puede llevar meses o incluso años a las empresas para que se den cuenta que han sido atacados.

Desactivar ataques furtivos

Con los métodos evasivos sofisticados de hoy en día, no hay una solución milagrosa para cada ataque. Usar técnicas de inspección avanzadas y compartir información de seguridad en tiempo real es la clave para contrarrestar los ataques. Necesita “entrar” en la mente de los ladrones, y puede hacerlo usando dos recursos exclusivos:

- Entornos de pruebas con monitoreo compartido para identificar malware desconocido y furtivo.

- Sección de inteligencia de detección en tiempo real entre entornos de seguridad.

Entorno de pruebas y monitoreo compartido

Los sistemas deben ser capaces de detectar en tiempo real archivos desconocidos en un ambiente seguro, como un entorno de pruebas, permitiendo un monitoreo inteligente de archivos sospechosos. La identificación heurística usa reglas y análisis de patrones de comportamiento para distinguir similitudes entre un archivo sospechoso y grupos o familias de amenazas conocidas y relacionadas. La emulación simula la ejecución de archivos de un entorno de host simplificado y registra los comportamientos resultantes.

Compartimiento de inteligencia en tiempo real

Aquí hay un problema común. Dos organizaciones de seguridad tienen piezas clave del rompecabezas cada una, que atraparían y condenarían a ciberdelincuentes, pero no comparten la información que llevaría a este logro. Desafortunadamente, ocurre lo mismo cuando los componentes de seguridad trabajan aislados. Todo el equipo de seguridad en el mundo no es de utilidad si no se logra que funcione como un sistema integrado para reunir, correlacionar, condensar, y compartir inteligencia accionable casi en tiempo real.

El compartimiento de inteligencia en tiempo real y la seguridad adaptable requieren un nuevo nivel de integración de producto en todo el sistema. Este compromiso ambicioso debe incluir el repensar la misma arquitectura de seguridad. Hay dos recursos de innovación para ayudarle a alcanzar esto:

- Un servidor de inteligencia central: Este servidor debe acumular informaciones sobre amenazas emergentes, analizar la inteligencia, y compartir conocimiento de seguridad con cada control de seguridad activo en toda la empresa casi en tiempo real. El servidor intercambiable debe registrar y compartir datos históricos en cada dispositivo y debe funcionar a la par de soluciones SIEM y consolas de seguridad empresarial. Al destruir los silos de inteligencia de seguridad, este servidor fundamental brinda una integración central y un punto de control administrativo.

- Una fábrica de comunicaciones en tiempo real: Esta fábrica debe proveer dos recursos principales que faltan en las arquitecturas de seguridad tradicionales. En primer lugar, debe proveer un plan de datos de seguridad bidireccional para asegurar la comunicación en tiempo real y eliminar cuellos de botella que puedan ocurrir en redes de datos compartidos. En segundo lugar, debe vincular controles de seguridad usando un modelo de información común para compartir información de forma instantánea entre el servidor de inteligencia central, terminales, gateways, firewalls, sistemas de prevención de intrusiones (IPSs), y otros dispositivos de seguridad.

3.9.15

Perspectiva del Ladrón: Método de Ataque: El Navegador

Intel Security dio a conocer recientemente su informe “Análisis de los principales métodos de ataque contra la red: El punto de vista del ladrón”, donde advierte que la capacitación de seguridad de TI del personal técnico no puede ser pasada por alto. El estudio encontró que después del Director de Tecnología, el personal de ventas es el más expuesto a los ataques online

Entender los métodos y técnicas de ataque de los hackers ofrece información valiosa que pueden ayudarle a evaluar su postura de seguridad. En esta ocasión analizaremos uno de los ataques desde la perspectiva del ladrón y le mostraremos cómo es que las tecnologías más recientes de seguridad pueden bloquearlos.

Los empleados son muy útiles—Si lo duda, pregúntele a cualquier hacker.

Los ciberladrones saben que los empleados son un objetivo fácil. Entienden que cada ventana del navegador puede actuar como una puerta abierta hacia la organización y que el empleado promedio no es tan experto en seguridad como el personal de TI. También se dan cuenta que los empleados se ven obligados a tomar decisiones sobre la interacción con los contenidos que reciben del navegador—todo el día, todos los días.

Para los ciberladrones, los ataques a través del navegador son fáciles de esconder, aunque los correos electrónicos de phishing, ingeniería social, y descargas accionadas apuntaron hacia empleados menos expertos. El problema es que, los empleados están cayendo en estas técnicas. Las URLs sospechosas se dispararon entre el 2013 y 2014 creciendo un impresionante 87%. En el cuarto trimestre solo del 2014, McAfee Labs estimó más de 23.306.000 ataques de navegador.

El caché y los idiomas de cifrado de los navegadores (como JavaScript en PDFs), y las formas web hacen que la interacción con el contenido web sea mucho más fácil para los empleados. Al mismo tiempo, las mismas tecnologías que ayudan a despistar a los ladrones, son usadas por ellos mismos para camuflar el malware. Los ladrones entienden las formas de las organizaciones para acceder a los sistemas y capturan las vulnerabilidades comunes, por tanto modifican ejecutables para que los motores de análisis de los accesos no los detecten. Un soporte amplio de JavaScript permite a los atacantes usar un script para crear cargas de multi-plataformas contenidas en formatos de archivo populares como PDF y Flash. Una vez que el código malicioso es filtrado, los hackers pueden controlar fácilmente un sistema, establecer una conexión con sus propios servidores, obtener acceso a la red y, eventualmente, extraer datos vitales.

Consiga una ventaja sobre los ladrones: Una nueva forma de examinar el contenido entregado por la Web

Mientras los ladrones se vuelven más hábiles, las técnicas de inspección de seguridad deben ir más allá de la simple verificación de accesos y deben realizar inspecciones rápidas del contenido entregado de la Web. En Intel Security, ofrecemos la gama más completa de la industria de inspecciones sin firma de dispositivos de seguridad para bloquear ataques basados en la Web. Estas tecnologías innovadoras incluyen:

- Contenido de la Web y filtrado de URL: Estos recursos ayudan a los usuarios a mantenerse a salvo de las “esquinas” oscuras de la Web usando inteligencia global para categorizar las amenazas basadas en la reputación de los documentos y URLs de la Web. Esta primera línea de defensa ayuda a los usuarios a protegerse de ellos mismos mientras hacen clic sin saber si se trata de URLs maliciosas o al momento de la descarga de documentos infectados con malware.

- Inspección a detalle de archivos en tiempo real: Esta tecnología permite que los dispositivos de seguridad realicen análisis profundos de contenido web entrante entendiendo el comportamiento de cifrado oculto dentro del archivo. La inspección de PDF/JavaScript provee análisis a detalle de archivos con detección de JavaScript para encontrar y detener amenazas ocultas en scripts incrustados en PDFs. El Advanced Adobe Flash Inspection es un motor de inspección que usa heurística para analizar el comportamiento y estructura del código Flash. Determina la intención del contenido de Adobe Flash entregada por el navegador antes que las cargas maliciosas sean capaces de encontrar el camino a los terminales, mientras escanean y detectan archivos Flash maliciosos incrustados en archivos PDF.

- Emulación en tiempo real: Esto permite una visión inmediata en todo el contenido entrante de la Web, por medio del navegador y protege a los usuarios durante las sesiones de la web. Imita el ambiente de trabajo del navegador para estudiar el comportamiento de los archivos y scripts entrantes.

Suscribirse a:

Comentarios

(

Atom

)