9.1.19

Detienen a joven relacionado a la filtración de información de políticos alemanes

La Oficina Federal de Investigación Criminal (BKA) de Alemania informó este martes de la detención el domingo de un joven de 20 años en relación con el ciberataque masivo contra políticos y figuras públicas, entre ellas la canciller, Angela Merkel.

El joven estudiante, que no posee formación específica como informático y vive todavía con sus padres, reconoció estar detrás del ciberataque, ofreció su colaboración y se mostró arrepentido, informó en rueda de prensa Georg Ungefuk, de la Oficina Central para la lucha contra la Delincuencia en Internet (ZIT) de la Fiscalía de Fráncfort.

Agregó que el autor del ciberataque fue puesto en libertad el lunes, al haber reconocido ampliamente los hechos, no existir riesgo de fuga ni intención de eliminar pruebas, haber facilitado su equipamiento técnico y haber contribuido así a la investigación.

Respecto a las motivaciones, Ungefuk señaló que el joven dijo haberse sentido “enojado con las declaraciones públicas de los afectados” por el ciberataque, entre los que figuran políticos, periodistas y personas de la vida pública.

Por otra parte, señaló que de momento no existen indicios de terceras personas implicadas, lo que se corresponde a las declaraciones del joven, que aseguró haber actuado en solitario.

Estos delitos están penados con hasta tres años de cárcel o sanciones económicas, aunque el joven, por ser considerado menor de edad a efectos de la justicia, que contempla penas más reducidas hasta los 20 años, enfrentará probablemente una medida de tipo correctivo, precisó Ungefuk.

8.1.19

Conoce las zonas con desabasto de gasolina con Google Maps

Por el desabasto de combustible que se presenta en diversos estados del país y la capital, la aplicación Google Maps ofrece a usuarios la posibilidad de conocer los sitios donde se vende o no la gasolina.

Para conocer los sitios que cuentan con gasolina, solo debes de abrir tu aplicación de Google Maps y escribir la palabra: dónde hay gasolina y te arrojara las gasolineras que cuentan con suministro.

Si quieres saber en que gasolineras no hay suministro solo debes escribir dónde no hay gasolina.

Para conocer los sitios que cuentan con gasolina, solo debes de abrir tu aplicación de Google Maps y escribir la palabra: dónde hay gasolina y te arrojara las gasolineras que cuentan con suministro.

Si quieres saber en que gasolineras no hay suministro solo debes escribir dónde no hay gasolina.

Marvel Universe Live en la Ciudad de México

Luis Montes

Eventos

,

Marvel

,

Marvel Universe Live

,

Palacio de los Deportes

,

Ticketmaster

No hay comentarios.

:

Los superhéroes de Marvel se presentarán en el Palacio de los Deportes, Los Vengadores, Guardianes de la Galaxia, son Spider-Man junto con Dr. Strange unirán sus fuerzas para recuperar una de las legendarias varas de Watoomb antes de que Loki la obtenga.

Para realizar esta experiencia, que estará disponible del 17 al 28 de abril, el equipo de producción del espectáculo se vale de distintas herramientas, como pantallas, proyectores 3D y mapas virtuales que le ayudaran al espectador a experimentarlo al cien por ciento.

Podrás ver el espectáculo a partir del 17 al 28 de abril, los precios van desde los $120.00 hasta los $2,600.00, si eres cliente Banorte podrás adquirirlo en la preventa que inicia a partir de mañana 9 de enero hasta el 13 de enero, a partir del 14 estarán en venta para el publico general.

Consulta el evento en Ticketmaster.

LG presenta su pantalla enrollable en el CES

Luis Montes

CES

,

Lanzamientos

,

LG

,

LG Signature OLED TV R

,

Pantallas

,

Zero View

No hay comentarios.

:

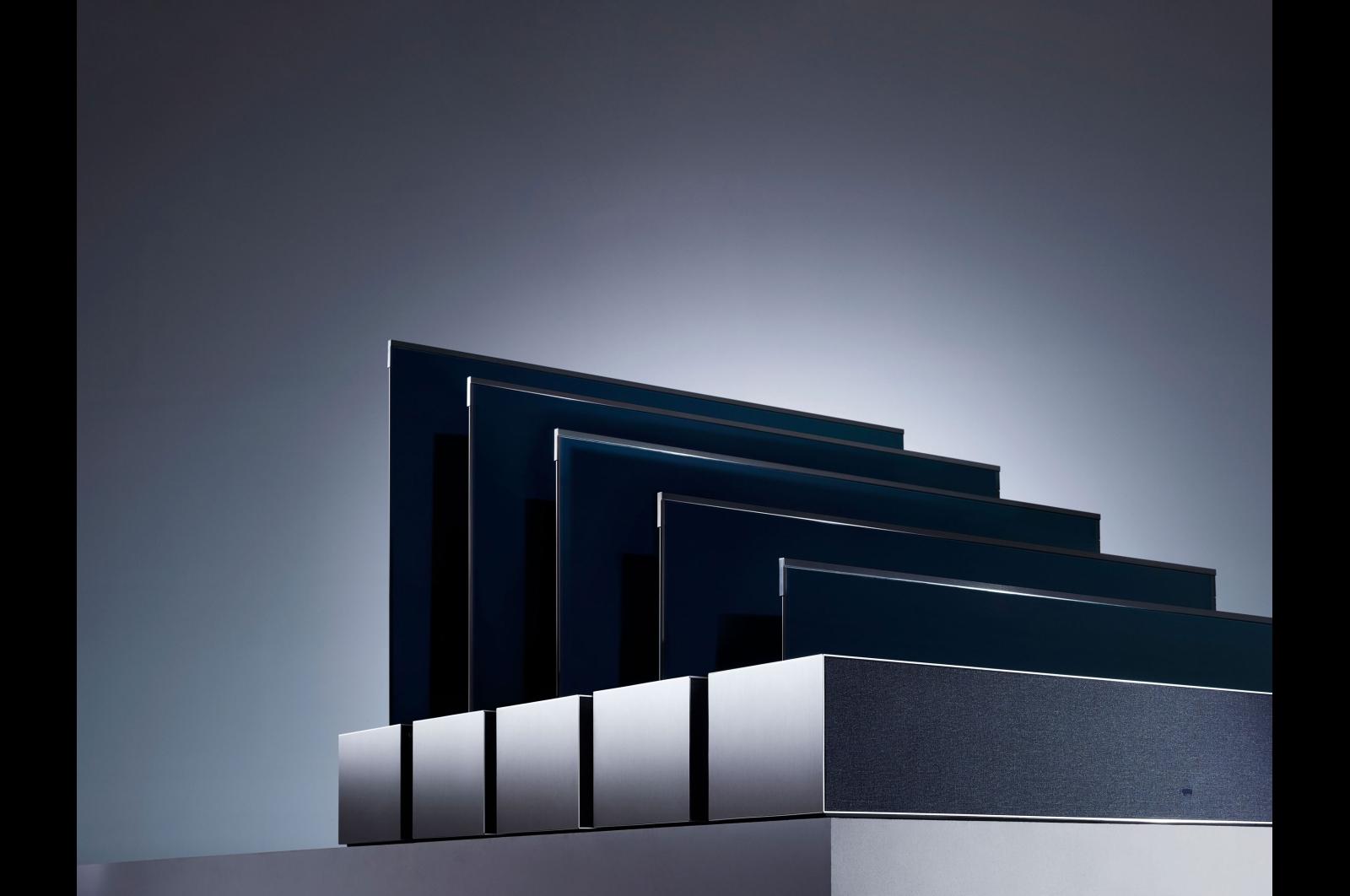

Durante el CES del año pasado LG presentó un prototipo llamado LG Rollable OLED, en esta edición se presento de forma oficial el nuevo LG Signature OLED TV R.

El televisor de LG aparece y desaparece según tu necesidad, ya que cuando no lo usas está enrollado en una especie de caja (parece una barra de sonido grande) que lo oculta por completo.

La pantalla es de 65 pulgadas y cuenta con la modalidad llamada Zero View, la cual todo el televisor se encuentre oculto y funcionar como un sistema de sonido.

El televisor saldrá a la venta en los próximos meses con el nombre LG Signature OLED TV R (modelo 65R9), el precio aun no ha sido revelado.

LG OLED TV R— Juan Fractal (@juanfractal22) 8 de enero de 2019

Se presenta la primera TV enrollable.

Una nueva era de pantallas planas.#Tecnologia

Esto en el Consumer Electronic Show. CES.

Las Vegas. pic.twitter.com/hcmFoEBvMN

5.1.19

Nueva amenaza en Whatsapp:Descubre quién vio tu foto de perfil de WhatsApp

Luis Montes

amenazas

,

Google Play Store

,

malware

,

Profile Tracker for Whatsapp

,

WhatsApp

No hay comentarios.

:

Cada día salen nuevas amenazas para los dispositivos móviles y ahora mas comunes en aplicaciones de mensajes como Whatsapp. La aplicación “Profile Tracker for Whats app”, permite saber quién revisó tu perfil es completamente falsa, ya que aplicación solo toma 5 contactos de forma aleatoria de tu agenda y les asigna una fecha y hora, haciéndote creer que de verdad vieron tu foto de perfil, ademas de que llena tu teléfono de publicidad no deseada y roba datos privados de los usuarios que la tienen instalado.

La aplicación en cuestión ha sido retirada de la Play Store, pero es probable que el APK este disponible y te recomienden instalarlo para engañarte.

Filtran datos personales de cientos de políticos alemanes

Los supuestos datos de cientos de políticos nacionales y regionales de Alemania entre ellos los de la canciller Angela Merkel, fueron publicados a través de la red social Twitter, que precisó que las filtraciones afectaron a partidos políticos germanos y grupos parlamentarios.

La supuesta filtración masiva, que fue advertida en la noche del jueves, afectó a la totalidad de fuerzas políticas representadas en el Bundestag (Parlamento) con la excepción del partido populista de ultraderecha Alternativa para Alemania (AfD), precisó RBB-Inforadio.

La ministra alemana de Justicia, Katarina Barley, calificó el hecho de "ataque grave".

"Los autores quieren dañar la confianza en nuestra democracia y sus instituciones", afirmó Barley, quien llamó a identificar rápidamente a los autores y aclarar sus posibles motivos políticos. "Los delincuentes y sus partidarios no pueden decidir ningún debate en nuestro país", advirtió Barley.

Los motivos de la filtración no estaban todavía claros. El propietario de la mencionada cuenta de Twitter se presenta como una persona activa en el ámbito de la investigación de seguridad, del arte, de la sátira y la ironía.

La mayor parte de los datos filtrados son números de teléfonos móviles y direcciones, pero en algunos casos también fueron publicados datos personales como documentos de identidad, chats, cartas, facturas o información de tarjetas de crédito, aunque no está claro si se trata de datos auténticos.

18.12.18

Intenta cargar gasolina a su Tesla

Una mujer se detuvo en una gasolinera en Estados unidos para intentar cargar su Tesla Model S el cual es un vehículo eléctrico.

En el video se puede observar a la mujer buscando la tapa para el tanque de gasolina.

Después de un buen rato, se ve que un hombre se acerca al auto y le indica a su conductora que este auto no carga gasolina. Al final la mujer se sube al vehículo y se marcha.

Juega Super Animal Royale, adorables animales con armas

Existen muchos juegos tipo Battle Royale en los que solo queda un jugador en pie, en esta ocasión en el campo de batalla encontraremos a adorables animales.

Puedes seleccionar zorros, pandas, ciervos, osos y muchos más los cuales puedes personalizar con atuendos, lapidas que se mostraran al morir, paracaídas y claro bailes.

Super Animal Royale se encuentra disponible a través de Steam con un precio de 144.99 (aunque hay una oferta del 10%).

Requisitos mínimos:

Requiere un procesador y un sistema operativo de 64 bits

SO: Windows Vista SP1+

Procesador: Core i3 and up

Memoria: 3 GB de RAM

Gráficos: 256mb video memory, DX10 (shader model 4.0)

Red: Conexión de banda ancha a Internet

Almacenamiento: 900 MB de espacio disponible

Notas adicionales: 64 bit required

Disponible para Windows y Mac OS X.

13.8.18

Abuelo juega Pokemon Go en 9 celulares al mismo tiempo

Chen San-yuan, un taiwanés maestro del feng shui, juega con 9 smartphones al mismo tiempo y así “atraparlos a todos” alrededor de Taipei

En una entrevista por un canal de Youtube EXP.GG TW, le preguntó por qué estaba tan metido en el juego, respondió que le parece demasiado divertido. “Puedo conectarme con la gente (y) prevenir la enfermedad de Alzheimer”, explicó.

Te dejamos la entrevista.

Explota iPhone 6 en plena autopista

En varias ocasiones se ha reportado explosiones de teléfonos el mayor escándalo fueron los de la marca Samsung y en algunas ocasiones los telefonos Apple.

El pasado 1 de Agosto una mujer conduce por la autopista de Shanghái cuando su teléfono que se encuentra expuesto al sol explota de repente envolviéndose en llamas, la mujer se espanta pero al ver que no ocurre nada mas, contigua avanzando.

Segundos después, el iPhone vuelve a arder, esta vez con llamas más grandes y amenazantes. La mujer entra en pánico, detiene el coche y sale por la puerta gritando.

Al parecer la explosión fue causada por una batería defectuosa y una exposición prolongada al sol. La mujer la había reemplazado en febrero en un taller de reparaciones en el que le habían dicho que usarían componentes genuinos.

Ahora el taller le ha ofrecido un iPhone de segunda mano, pero se niega a asumir más responsabilidades.

De cualquier forma cualquier dispositivo que cuente con una batería de litio puede explotar al ser expuesta durante un periodo de tiempo prolongado al calor.

China utiliza drones en forma de palomas para vigilar a sus ciudadanos

Además del de las cámaras de reconocimiento facial que han instalado en sus ciudades, también utilizan drones para vigilar diferentes regiones pero estos no son cualquier dron, están diseñados para que parezcan y vuelen como palomas.

De acuerdo con el diario South China Morning Post, más de 30 agencias militares y gubernamentales han desplegado a las 'palomas' en al menos cinco provincias durante los últimos años.

Sin embargo, un lugar en particular es el que más palomas tiene en el cielo y esa es la región autónoma de Xinjiang Uygur la cual hace frontera con Mongolia, Rusia, Kazajistán, Kirguistán, Tayikistán, Afganistán, Pakistán y la India.

El gobierno chino quiere tener muy vigilada está zona debido a la gran cantidad de población musulmana que la habita y que ha sido designada como posible separatista. Según el diario, el proyecto Dove (Paloma) es liderado por Song Bifeng quien fue uno de los encargados en desarrollar los aviones de combate indetectables J-20 y que además fue homenajeado por el ejercito de China por su trabajo en estos drones.

7.8.18

Garmin® presenta el Approach® Z80, un innovador telémetro láser para golf con GPS integrado y mapas precargados

Luis Montes

Approach Z80

,

Garmin

,

Garmin International Inc.

,

Golf

,

GPS

,

Lanzamientos

No hay comentarios.

:

Garmin International, Inc. una unidad de Garmin Ltd. (NASDAQ: GRMN), anunció el pasado 3 de Agosto el Approach Z80, un telémetro láser para golf con GPS que proporciona las distancias exactas a las banderas, de hasta 350 yardas/ 320 metros, con una precisión de +/- 10 pulgadas. El Approach Z80 proporciona funciones gráficas innovadoras adicionales, como mapas precargados de más de 41,000 campos de golf en todo el mundo para que los jugadores puedan ver las distancias que hay a los obstáculos y los lay-ups, así como la forma real del green.

"Estamos encantados de añadir un telémetro láser verdaderamente innovador a nuestra amplia gama de productos de golf diseñados para los golfistas que desean mejorar su juego", dijo Martin Resch, Director de Productos de Garmin para EMEA Outdoor. "Hemos diseñado el Approach Z80 para que sea el telémetro láser más preciso del mercado actual. Combinado con nuestra tecnología GPS líder y el mapeo de campos en 2D superpuestos, proporciona las distancias a los obstáculos y al green, eliminando las conjeturas del juego".

El Approach Z80 cambiará la forma en que los golfistas utilizan el telémetro láser. A diferencia de los telémetros láser tradicionales, el Approach Z80 proporciona superposiciones en 2D tanto para el Course View a todo color, como para los detalles del Green View a través del objetivo. Cuando se mira a través del visor, se muestra un mapa a todo color del Course View en 2D en el lado izquierdo de la vista de la lente, mostrando las distancias a los obstáculos y al green. Con una simple pulsación del botón Range en el dispositivo, el buscador de banderas se detiene en la bandera de cualquier hoyo para dar las distancias precisa al pin. Simultáneamente, el mapa se acercará automáticamente para mostrar la posición del green sobrepuesto en 2-D y las distancias hacia adelante y hacia atrás. El Arco de Alcance del Láser será dibujado en el green a la distancia de la bandera, para que el golfista pueda ver si el pin está en la parte delantera, media o trasera del green. El arco también puede usarse para ver qué más está en juego cuando se acercan otros objetivos en el campo.

Además, el Approach Z80 determinará automáticamente el hoyo en el que se encuentra el jugador para proporcionar información precisa sobre la distribución del campo y el par. La función PlaysLike Distance ajusta las distancias en función de una pendiente ascendente o descendente, para que el usuario pueda seleccionar el mejor palo para la situación. Cuando un golfista se encuentra con un tiro ciego, el dispositivo le dará la dirección y distancia al centro del green usando la función de Pin Pointer. Enciende fácilmente el modo torneo en el dispositivo para que sea legal y, a continuación, apágalo para activar las funciones PlaysLike y Pin Pointer. Los jugadores podrán utilizar todas estas funciones sin tener que quitar el ojo del visor. Con estabilización de imagen incorporada para reducir el temblor y un aumento de 6X, el Approach Z80 proporciona al usuario una vista grande, nítida y clara con superposiciones de mapa de vista de campo que muestran la disposición del hoyo.

Ligero y compacto, la Approach Z80 viene con un práctico estuche para que nunca esté fuera de alcance cuando los jugadores más lo necesitan.

Disponible en el segundo trimestre de 2018, el enfoque Z80 tendrá un precio de venta sugerido de $16,999 pesos. Para obtener más información, visita garmin.com/golf.

6.8.18

Aplicaciones que acceden a tu información sin tu permiso

La compañía de seguridad cibernética AdGuard difundió un informe en el que muestra que algunas aplicaciones para iOS y Android contienen "spyware", un programa malicioso que recopila información de los usuarios sin su conocimiento, por ejemplo el historial de navegación.

11 millones de usuarios se encuentran afectados por estas aplicaciones, las cuales son desarrolladas por la compañía Big Star Labs y que afectan a quienes navegan por medio de Google Chrome y Mozilla Firefox desde sus dispositivos móviles.

Las aplicaciones identificadas por la firma de ciberseguridad son:

- Blocksite

- Adblock Prime

- Speed Booster

- Battery Saver

- App Lock

- Clean Droid

- Poper Blocker

- Crx Mouse

Las dos herramientas más populares son ´Speed Booster´ cuenta con más de cinco millones de descargas; mientras que ´Battery Saver´ con un millón en Android.

La mayoría de estas aplicaciones engañan a los usuarios prometiendo mejorar el rendimiento de teléfono.

Como proteger tu teléfono

Luis Montes

Android

,

bloquear teléfono

,

celulares

,

IMEI

,

iOS

,

iPhone

,

seguridad

No hay comentarios.

:

No hablamos de una amenaza de alguna aplicacion o alguna oferta que nos enviaron por WhatsApp o Messenger, en esta ocasión hablamos de cuando perdemos el celular por descuido o en un robo.

Aunque es muy difícil recuperarlo es importante nuestra información que tenemos ya que en ocasiones guardamos datos bancarios.

Protección en desbloqueo:

Si tu celular no tiene un PIN o un patrón de desbloqueo es lo primero que debes hacer mientras lees esta nota.

Localización, bloqueo y borrado remoto:

Lo segundo que debes de tener activo es la ubicación ya que con esto puedes boquear el teléfono de forma remota, si utilizas Android lo puedes hacer desde Find My Device y para iOs Find My iPhone.

Para activarlo en dispositivos iOS solo debes de hacer estos pasos:

Ajustes > Apple ID > Buscar mi iPhone

Para equipos con Android:

Ajustes > Apps y notificaciones > Permisos > Apps de administración

Con esto configurado, puedes saber en donde se encuentra tu teléfono, bloquearlo de forma remota y también borrar toda la información que contiene.

Para poder conocer donde se encuentra es necesario ingresar desde su portal web con nuestro correo electrónico que tengamos registrado.

Bloqueo de IMEI:

Reportar el equipo por IMEI, aunque como sabemos, muchas veces no sirve de mucho, se debe de solicitar solicitar el bloqueo del IMEI del teléfono, al solicitar el bloqueo

Ademas de todo esto recuerda bloquear en ese momento y recuperar tu línea telefónica ya que recuerda que muchas aplicaciones o accesos están vinculados a tu numero telefónico.

Si tienes alguna duda referente a esto puedes contactarnos y podemos ayudarte.

5.8.18

Xiaomi presenta los teléfono Qin de bajo costo

Xiaomi anunció su nueva gama de teléfonos Qin, el Qin 1 y el Qin 1s, ambos cuentan con una pantalla de 2.8 pulgadas con una resolución de 320 x 240 píxeles acompañada del clásico keypad dando un tamaño de 132 x 53.8 x 8.5 mm que se aprovecha para añadir una batería de 1480 mAh de capacidad otorgando una autonomía de hasta 15 días.

Ambos equipos llegan con inteligencia artificial propia de Xiaomi, así que podrán ser controlados por comandos de voz, además de que una función de traducción simultánea.

Aun que los equipos son de gama baja suena una propuesta interesante ademas de su costo.

El costo aproximado es de es de unos 29 dolares

Moto Z3 Play, el primer teléfono con conexión 5G

El nuevo Moto 5G que se presento en julio tendrá un nuevo Moto Mod a principios del 2019, e Moto Mod 5G

El smartphone Moto z3 Play de la marca Motorola será el primer teléfono del mercado compatible con las redes de telefonía 5G, mediante el nuevo moto mod 5G.

La conexión 5G, proporcionan anchos de banda hasta diez veces superiores a las tecnologías actuales y facilitan funciones como las transmisiones en resolución 4K y videojuegos móviles más exigentes.

4.8.18

WhatsApp planea añadir publicidad

WhatsApp empezará a aplicar cobros a empresas por el envío de mensajes de servicio al cliente y de publicidad, en un rango de 0.5 a 9 centavos de dolar por mensaje, medida implementada para buscar una forma de monetizar su servicio de WhatsApp.

Después del anuncio de que comenzara a cobrar el servicio a las empresas por cada comunicación realizada correctamente. Whatsapp también tiene planeado incluir publicidad en los estados de los usuarios regulares, algo muy similar a la publicidad que aparece en Instagram.

La nueva función se activará el próximo año y funcionará en los “Estados” de alrededor de 450 millones de usuarios los usan.

27.5.18

Asistente de voz de Amazon envía conversaciones sin autorización.

Una pareja en Portland acusa al asistente de voz de Amazon, Alexa de hacer exactamente lo que mucho gente temía que hiciera algún día.

El asistente de voz de Amazon grabó una conversación entre ambos y se la envió a un contacto al azar suyo, en este caso, de los empleados del marido.

El asistente de voz de Amazon grabó una conversación entre ambos y se la envió a un contacto al azar suyo, en este caso, de los empleados del marido.

La mujer, de nombre Danielle pero cuyo apellido no se ha divulgado, dice que hace dos semanas recibió una llamada del empleado de su marido, quien le dijo lo siguiente: “Desconecta inmediatamente tus dispositivos Alexa ahora mismo. Te están pirateando”.

Los desenchufamos todos y el empleado nos dijo que había recibido varios archivos de audio de grabaciones desde el interior de nuestra casa. Al principio, mi esposo no se lo podía creer, pero fue así. El empleado nos confirmó que estábamos hablando de pisos de madera. Realmente Alexa ha invadido nuestra privacidad.

Danielle escuchó posteriormente la conversación cuando el empleado se las envió, y no podía creer que alguien a cientos de kilómetros de distancia estuviera escuchando sus conversaciones privadas. “Me sentí invadida. Una invasión de privacidad total. Inmediatamente dije: ‘Nunca volveré a enchufar este dispositivo, porque no puedo confiar en él’”.

La mujer también ha explicado que un ingeniero de Amazon investigó el caso y le pidió disculpas repetidamente. Sin embargo, la compañía no arrojó luz sobre cómo o por qué sucedió esto.

Un representante de Amazon le dijo en un correo electrónico a The Outline que el problema se debió a que Alexa malinterpretó una serie de palabras que lo dirigieron a enviar varios mensajes de audio:

Echo se despertó debido a una palabra en una conversación de fondo que sonaba como ‘Alexa’. Luego, la conversación posterior se escuchó como una solicitud de “enviar mensaje”. En ese momento, Alexa dijo en voz alta ‘¿A quién?’ En ese momento, la conversación de fondo se interpretó como un nombre en la lista de contactos de los clientes. Alexa luego preguntó en voz alta, ‘[nombre de contacto], ¿verdad?’ Alexa luego interpretó la conversación de fondo como ‘correcta’. Por improbable que sea esta cadena de eventos, estamos evaluando opciones para hacer que este caso sea aún menos probable.

Apple ofrece almacenamiento gratuito en iCloud a sus usuarios

Para fomentar el uso de iCloud, Apple está ofreciendo plan gratuito de 50 GB para aquellos usuarios que no cuenten con capacidad. Aunque esta oferta no es permanente, ya que solo es por 30 días.

“Usted no tiene suficiente espacio en iCloud para la copia de seguridad del iPhone. Un plan de 50 GB le da un montón de espacio para continuar con sus copias de seguridad del iPhone. Su primer mes es gratuito, donde sólo pagará 17.00 pesos al mes posteriormente”.

9.4.18

Asiste al FLISOL El Rule

Luis Montes

#flisol

,

CDMX

,

Eventos

,

FLISoL El Rule

,

México

,

Software Libre

No hay comentarios.

:

El Festival Latinoamericano de Instalación de Software Libre “FLISoL”, cumple 14 años de organización consecutiva, no por nada es la fiesta más grande de software libre, pues se realizada en más de 300 ciudades de toda latinoamérica de forma simultánea.

En México, institutos, universidades y centros de diversa índole sumamos esfuerzos para alcanzar los mayores niveles de difusión sobre éste tipo de software, caracterizado por la popularización de la tecnología de punta de acuerdo a estándares libres y modelos económicos divergentes.

El FLISoL El Rule, abre sus puertas el sábado 21 de abril 2018 de forma completamente gratuita, a un costado de la torre latinoamericana, y con una serie de actividades apasionantes para todo público.

FLISoL es un evento para todos: estudiantes, académicos, empresarios, trabajadores, funcionarios públicos, usuarios avanzados de Gnu-Linux, incluso personas que tienen poco conocimiento de la tecnología pero que quieren echar un vistazo a este asombroso mundo.

Durante el evento se contara con diferentes actividades:

Installfest: En donde puedes traer tu laptop y te asesoraremos sobre los programas libres que mejor se adecuan a ti.

Conferencias o pláticas: Donde, expertos en los temas, nos acercan al software libre y a la forma en que han impactado, tanto en ámbitos laborales y académicos, como sociales.

Talleres informáticos: Estos son para gente iniciada en desarrollo de software que busca profundizar en una tecnología, aunque no es necesario ser un experto.

Talleres de hardware: En donde, a parte de programar, los asistentes pueden crear aparatos controlados a voluntad.

La cita es el próximo 21 de Abril en el Centro Cultural El Rule, ubicado en Eje Central #6, 2° piso, Col. Centro; de las 9:00 hasta 18:00 hrs; la entrada en completamente gratuita.

Para más información, puedes visitar la página web: http://flisolrule.com

14.2.18

Ven a Jalisco Talent Land 2018 por Cero Pesos si eres un verdadero Talento

En Talent Network cuidamos tu economía si eres un verdadero Talento.

Gracias a Ciudad Creativa Digital puedes conseguir una de las 1,000 becas sin costo y el camping para dos personas con 50% de beca por solamente 500 pesos. Inscríbete aquí: http://www.talent-land.mx/becas/

Descarga gratis The King of Fighters 2002

Luis Montes

Descargas

,

GOG

,

Linux

,

PC

,

The King of Fighters 2002

,

Videojuegos

No hay comentarios.

:

Para celebrar el año nuevo chino SNK regala (uno de mis juegos favoritos) para descarga en PC desde el portal GOG. Tienes hasta el 15 de Febrero para agregarlo a tu biblioteca.

Para descargarlo da clic aquí.

26.12.17

¿Qué es el ransomware y cómo combatirlo?

Luis Montes

amenazas Internet

,

ciberseguridad

,

Consejos

,

ransomware

,

seguridad

No hay comentarios.

:

¿Qué es el ransomware?

El ransomware es un código malicioso desarrollado por delincuentes informáticos que básicamente bloquea y encripta sistemas de información, documentos y aplicaciones de servidores, computadoras personales, tabletas, dispositivos móviles y hasta soluciones que se conectan a las redes como puntos de venta, e incluso, algunos analistas señalan que ya hay ataques sobre dispositivos empresariales utilizados para soluciones del Internet de las Cosas (IoT).

Su objetivo es que tanto empresas como usuarios finales estén imposibilitados para acceder a su información, provocando caos, crisis en los negocios, pérdidas económicas y hasta efectos relacionados con la confianza y lealtad de clientes hacia marcas o compañías.

¿Cómo prevenir ataques de ransomware?

La mejor estrategia contra este tipo de ataques se encuentra en la prevención con respaldos, copias de seguridad, replicación de información, actualización de sistemas y, sobre todo, una política de ciberseguridad para todos los trabajadores, colaboradores y socios de negocio. Un usuario bien evangelizado lo pensará dos veces antes de dar un clic en un enlace de Internet o descargar un archivo adjunto.

Por otro lado, es recomendable que a nivel corporativo las áreas de sistemas apliquen la metodología 3-2-1 para protección de datos, la cual indica que es necesario tener tres copias de los datos en dos diferentes medios, con una copia fuera de las instalaciones. Otro punto importante es hacer evaluaciones regulares de los riesgos para identificar cualquier eventualidad de manera proactiva.

6 consejos para evitar ataques de ransomware

- ¡Copia de seguridad! Contar con un sistema de recuperación de información impedirá que una infección de ransomware pueda destruir los datos para siempre.

- Usar una solución antivirus para proteger los sistemas y no desactivar la detección mediante heurísticas.

- Constante actualización del software.

- Los cibercriminales distribuyen correos electrónicos falsos que simulan ser notificaciones legítimas remitidas desde servicios de almacenamiento en la nube, bancos o policía, por lo que es necesario nunca abrir archivos adjuntos desde cuentas no reconocidas o extrañas.

- Activar la opción de mostrar las extensiones de los archivos en el menú de configuración de Windows. Esto hará mucho más fácil detectar archivos potencialmente maliciosos.

- Si se descubre algún proceso sospechoso en los sistemas, debe aislarse de Internet o de otras conexiones en red, ya que esto evitará que la infección se propague.

¿Cómo garantizar la seguridad de los dispositivos móviles de la empresa?

Luis Montes

Antivirus

,

ciberseguridad

,

Redacción IT Business Solutions

,

seguridad

,

Tecnología

No hay comentarios.

:

Uno de los activos más comunes de las empresas son los dispositivos móviles, ya que son herramientas que pueden impulsar la productividad y la eficiencia laboral. Sin embargo, su uso también implica contar una estrategia de seguridad para evitar filtraciones de información.

En el caso de las empresas, los nuevos ambientes productivos requieren de soluciones eficientes que permitan una operatividad libre para los usuarios, pero que cumplan con el objetivo principal de proteger los datos de la organización, sin afectar el flujo de las operaciones.

Cómo blindar los dispositivos móviles

El primer paso para garantizar la seguridad en los dispositivos móviles es tener alguna versión de antivirus instalado, para prevenir, detectar y remover malware.

Otro recurso, que parece obvio, es la creación de contraseñas más complejas, las cuales usualmente incluyen números, símbolos y una mezcla de letras mayúsculas y minúsculas.

Adicionalmente, es necesario que los usuarios de los equipos no bajen cada app que esté disponible y si lo hacen, deben verificar la fuente, o en este caso, la tienda y es recomendable que lo hagan cuando ya tengan un antivirus instalado.

La tecnología al servicio de la seguridad móvil: MDM

Si de tecnología se trata, un ejemplo es Mobile Device Management (MDM), un tipo de software que permite administrar dispositivos móviles de una manera segura, ya que hace posible tener todos los datos del equipo, configurar políticas de uso, aplicaciones, además de contar con el historial de cada uno.

Este software permite una distribución de aplicaciones, datos, configuraciones y parches para dichos dispositivos. También, permite a los administradores supervisar fácilmente la seguridad de los dispositivos móviles, como las computadoras de escritorio y proporciona un rendimiento óptimo para los usuarios.

Las herramientas MDM deben incluir administración de aplicaciones, sincronización y uso compartido de archivos, herramientas de seguridad de datos y soporte para un dispositivo de propiedad corporativa o personal.

Además del uso de tecnología, es importante que los líderes de las organizaciones diseñen e instrumenten políticas que aseguren la integridad de su información y de todos sus recursos.

13.11.17

Engañan a personas con iPhone 4

En el show de Jimmy Kimmel realizaron una broma entrevistando a varias personas les dieron un iPhone 4 haciendolos creer que era el nuevo iPhone X y les pedían sus comentarios.

La mayoría de los usuarios les agradaba el iPhone X, mencionando que les parecía pequeño sin notar que en realidad tenían el iPhone 4, al final del video podemos ver como una persona se da cuenta que es el iPhone 4 en realidad.

8.11.17

Uber se asocia con la NASA para su proyecto de uberAIR

Durante el Web Summit realizado en Lisboa Jeff Holden anuncio la asociación con la NASA para ayudarlos a desarrollar un sistema de gestión de trafico aéreo para la implementación de su sistema de taxis voladores uberAIR.

Aunque se tienen preparado realizarse en el 2020 en Los Ángeles, Dallas y Dubai.

"Estos son exactamente el tipo de socios que necesitamos para hacer realidad a uberAIR”, dijo Holden sobre NASA.

Google lanza comercial mostrando sus caracteristicas

Luis Montes

Ask More of Your Phone

,

comerciales

,

Google

,

Google Assistant

,

Noticias

,

Pixel 2

,

Youtube

No hay comentarios.

:

En la cuenta oficial de YouTube de Google se lanzo un video para mostrar las cualidades de su telefono Pixel 2.

En el vídeo llamado Ask More of Your Phone varias personas preguntan que cosas pueden hacer con su Pixel 2, entre ellas cuenta con una carga de batería en minutos, cámara automática para selfies, resistencia al agua y la integración de Google Assistant.

En una parte del vídeo hace burla a Apple con el mensaje de memoria que aparece en los dispositivos de Apple.

NASA premia a joven Mexicano por proyecto de exploración

Luis Montes

Air and Space International Program 2017

,

Jonathan Sánchez Pérez

,

NASA

,

Noticias

No hay comentarios.

:

Jonathan Sánchez Pérez recibió un premio por parte de la Administración Nacional de Aeronáutica y del Espacio (NASA) por un proyecto que ayudará a estimar probabilidades de vida en Júpiter.

Ganador del segundo lugar de la edición 17 del “Air and Space International Program 2017" el cual tiene la finalidad de mejorar un satélite generando energía por medio de electrolisis y optimizando el funcionamiento de robots y una ruta propuesta para el ahorro de combustibles.

27.10.17

Conoces a Sophia, el primer robot ciudadano de Arabia Saudita.

Luis Montes

Arabia Saudita

,

Future Investment Initiative

,

Hanson Robotics

,

Noticias

,

robot

No hay comentarios.

:

Durante la conferencia Future Investment Initiative realizada en Arabia Saudita, se presento a la robot Sophia que e nombrada como ciudadana de Arabia Saudita. Este robot es desarrollado por Hanson Robotics es capaz de mostrar emociones e interactuar con los humanos.

Durante su presentación dijo estar "muy honrada y orgullosa por esta distinción única". Después comenzó a responder preguntas de una manera muy natural.

16.10.17

Se detecta vulnerabilidad en protocolo WPA2

Un nuevo ataque llamado KRACK (Key Reinstallation Attacks) hace vulnerables a las redes WiFi con seguridad WPA2, aunque esta vulnerabilidad no es para obtener la contraseña de la red, el cual los atacantes pueden conocer todo lo que se hace en la red.

El objetivo del ataque es el proceso de negociación del protocolo WPA2, conocido como 4-way handshake, que se realiza cuando un cliente se quiere conectar a una red inalámbrica y se usa para confirmar que tanto el cliente como el punto de acceso tienen las credenciales correctas (la contraseña de la red WiFi). En ese proceso de negociación se genera una nueva clave con la que se cifrará todo el tráfico de esa sesión.

Este ataque puede ser usado para descifrar paquetes enviados por los usuarios (clientes) logrando así interceptar sus comunicaciones y pudiendo por tanto espiar esas transmisiones.

Para consultar a detalle como funciona el ataque en el estudio escrito por Mathy Vanhoef y Frank Piessens da clic aquí.

DoubleLocker el nuevo ransomware que ataca a Android

ESET ha encontrado un nuevo tipo de ransomware que afecta a los dispositivos Android llamado DoubleLocker la infección se descarga al intentar descargar Adobe Flash player desde un sitio no seguro.

Esta amenaza, ademas de bloquear el telefono cambiando el PIN del dispositivo, obtiene las credenciales de bancarias y de paypal almacenadas en tu dispositivo y el cifrado de información.

El ransomware se propaga a través de las descargas de un Adobe Flash Player falso desde webs comprometidas y se instala a sí mismo luego de que se le otorge el acceso a través del servicio Google Play.

Una de las soluciones es reiniciar el teléfono a modo fabrica, recuerda siempre descargar aplicaciones desde la tiendas de Google Play.

2.10.17

Prevención de ataques sofisticados: consejos de un consultor de incidentes del mundo real

Recientemente Robin Jackson, consultor principal de CrowdStrike, realizó un webcast titulado "Cyber Extortion: Digital Shakedowns and How to Stop Them”, en el que discutió los tipos de crímenes digitales que están ocurriendo y lo que las organizaciones deben hacer si son atacados, incluyendo específicamente estrategias avanzadas de prevención.

Jackson centra gran parte de su discusión en lo que las organizaciones pueden hacer para protegerse mejor, ofreciendo una serie de consejos que permitan ayudar a prevenir un ataque:

- Establecer un entrenamiento consistente - Como Jackson lo define, "No vivimos en un entorno en el que simplemente se puede dar click en documentos no solicitados que no han sido examinados y verificados". A pesar de la frecuencia con la que los empleados son advertidos de no hacerlo, especialmente con enlaces desconocidos y archivos adjuntos , estos métodos siguen funcionando con efectividad para los agresores. Es importante que las organizaciones se aseguren de mantener una vigilancia y capacitación continua para el personal al interior.

- Estar al tanto de la actividad personal en Internet - Las organizaciones necesitan conocer las actividades personales de los usuarios en la red. Jackson enfatizó: "La gente necesita ser consciente de que especialmente en Internet, al ser parte de una empresa tienen que ser muy cuidadosos para que no se conviertan en el blanco de una amenaza de extorsión, especialmente funcionarios, financieros, el área de administración y los que desempeñan papeles similares ".

- Verificar los intentos de extorsión - Jackson compartió que la extorsión es un crimen de bajo perfil ya que las víctimas a menudo se sienten avergonzadas. Una forma de extorsión es intimidar con ataques de DOS y QOS (denegación de servicio y calidad de servicio), en donde los perpetradores pueden amenazar con una gran irrupción del servicio. En estos casos, Jackson sugiere que las víctimas primero traten de averiguar si su atacante es realmente capaz de lanzar un ataque tan masivo. "En un caso reciente que investigamos, descubrimos que el atacante en realidad sólo era capaz de derribar alrededor de 16 Gb por segundo, mucho menos de lo que estaban amenazando", aseguró.

- Realizar ejercicios de rutina - Hacer ejercicios en el mundo real antes de enfrentarse a un ataque dañino hace que las organizaciones sean más capaces de prevenir una. De acuerdo con Jackson: "Los ejercicios de rutina pueden darte una idea de dónde necesita poner un Snort (software de detección de intrusiones de red) o un dispositivo, o dónde necesita poner un SIEM para que sus registros estén siendo reconocidos adecuadamente".

- Realizar pruebas de prevención - De forma regular, es necesario que alguien analice a su red como si un atacante lo hiciera. encontrando aplicaciones específicas para detectar vulnerabilidades e intentar acceder agresivamente al sistema.

- Distribuir sus copias de seguridad - Las organizaciones necesitan tener copias de seguridad en su lugar, pero no pueden estar en su sistema porque se enumerarán cuando el ransomware empiece a cifrar. Jackson asegura que: "Una de las primeras cosas que hace un atacante es buscar sus copias de seguridad, por lo que necesita ser riguroso acerca de la separación de la conexión de red entre sus copias de seguridad y la organización".

- Cifrar sus datos - Sus datos confidenciales deben ser cifrados, tanto en reposo como en movimiento. Jackson también aboga por mantener algunos datos fuera de su red por completo. "Algunos datos no deben permanecer en ninguna parte en donde un actor pueda llegar a ella - las empresas necesitan organizar sus datos y ser conscientes de que cualquier cosa en una red es accesible con privilegios elevados", señaló.

- Garantizar la mejor instrumentación - Jackson señaló que la instrumentación adecuada le permite ver lo que está sucediendo en su red más allá de la simple búsqueda de malware. Reiteró que cada vez más, los agresores están usando ataques sin archivos, libres de malware, que las soluciones anti-malware y AV estándar no pueden detectar. Soluciones como la plataforma CrowdStrike Falcon® usan nuevos sistemas de protección.

- Crear un plan de comunicaciones - Si su organización es atacada, debe estar lista para los medios de comunicación, incluyendo la identificación de un portavoz y tener un plan de comunicaciones en su compañía. Explicó: "Ya se trate de extorsión o rescate, el momento equivocado para encontrar a la persona que lo ayude está en medio de un incidente".

- Póngase en contacto con la policía - Si encuentra que sus datos han sido extraídos exitosamente, es importante ponerse en contacto con la policía. Jackson indicó que incluso si no tienen éxito en la búsqueda de los autores en su caso, su cooperación con ellos va a contribuir con su capacidad para encontrar y enjuiciar a los ciberdelincuentes que amenazan a todas las organizaciones.

Robin Jackson tiene una amplia experiencia investigando a algunos de los principales y más prolíficos actores de amenazas en la actualidad. Asimismo, ha realizado investigaciones de seguridad para varias organizaciones y está bien documentado sobre el tipo de crímenes digitales que pueden vulnerar a las organizaciones. Como miembro del equipo de servicios profesionales de CrowdStrike, trabaja con los equipos de Respuesta a Incidentes y Equipos de Falcon Intelligence ™.

27.9.17

MacOs 10.13 High Sierra presenta fallo de seguridad en el Keychain

La nueva versión del sistema operativo para equipos de escritorio macOS Hight Sierra fue liberada recientemente, se ha descubierto un gran fallo de seguridad el cual pone en riesgo el llavero o "Keychain".

Aunque la ejecusión del fallo es forma local, el "malware" puede saltarse todas la medidas de seguridad del llavero y acceder a todas las contraseñas en texto plano y este podria enviarse a un servidor remoto para asi los atacantes puedan tener acceso a las claves obtenidas.

Apple ya esta enterada del fallo por lo que en los próximos días estará disponible una nueva actualización.

26.9.17

Bitdefender Ransomware Recognition Tool

Luis Montes

amenazas

,

Bitdefender

,

Herramientas

,

Internet

,

ransomware

,

seguridad

No hay comentarios.

:

La empresa Bitdefender lanzo una herramienta para Windows que te permite identificar el ransomware que ataca a tu computadora. Esta herramienta se ejecuta de forma potable y podrás ejecutarla mientras la infección no bloquee el uso de tu equipo.

Bitdefender Ransomware Recognition Tool ofrece dos maneras de identificar el ransomware, puedes indicar la ruta hacia la nota donde dejo el ransonware o la ruta de los archivos cifrados por el mismo, respectivamente.

Luego de indicar algunas de las rutas, la herramienta se conecta a Internet para identificar el ransomware y cuando es identificado te mostrara las herramientas con las cuales podrías descifrar tus archivos.

Para mas información visita su sitio oficial.

China bloquea Whatsapp

Las autoridades de China continúan su plan de bloqueo de plataformas de comunicación de Internet mas usadas, junto con Instagram y Facebook Whatsapp ha sido bloqueado.

Reportes de diferentes medios no existe un motivo oficial para el bloqueo de WhatsApp, se espera que durante los siguientes día se instaure completamente la inhabilitación de esta app.

Según el New York Times, es que el bloqueo completo de WhatsApp, incluyendo el intercambio de mensajes de texto encriptados, hablaría de que los ingenieros chinos habrían podido en mayor o menos medida intervenir la infraestructura aislada de la plataforma.

Desde el pasado 24 de septiembre se confirmaron los primeros casos aislados de bloqueo a WhatsApp en la región, y la expectativa es que el veto se vuelva completo para el momento en que se realice el congreso del Partido Comunista, este 18 de octubre de 2017.

31.8.17

Apple anuncia fecha para su evento

Después de varios rumores acerca del nuevo iPhone, Apple ya envió invitaciones de prensa para el próximo 12 de Septiembre a medio día hora de México.

Durante el evento se espera que se presente el nuevo iPhone 8, la nueva versión iOS 11, OS high Sierra, watchOS 4 para el Apple Watch y el tvOS para el Apple TV.

Se rumora que el precio del iPhone costara de 999 dolares.

Elimiando el Touch ID para ahora tener una pantalla completa y agregando un escanner de reconocimiento facial con sensores 3D para analizar con profundidad el rostro del usuario.

SanDisk presenta una memoria MicroSD de 400GB de almacenamiento

Durante el IFA 2017 SanDisk presento su nueva tarjeta MicroSD la cual cuenta con una capacidad de 400 GB siendo la memoria con un mayor almacenamiento.

La tarjeta es de clase 10 lo cual te permite hacer transferencias de archivos con una velocidad de 100 MB por segundo.

El costo de la tarjeta es de 250 dolares.

Suscribirse a:

Entradas

(

Atom

)